CodeSentryに関するお問い合わせ

OSS管理ツール CodeSentry バイナリファイルに含まれるOSSコンポーネントを検出し、脆弱性をレポート

マイナビTECH+に、「CodeSentry」などを担当する当社エンベデッド第3事業部 担当部長 植田 宏のインタビュー記事が掲載されています。

ソフトウェア開発の死角を防ぐ - OSS管理ツール「CodeSentry」が実現する高精度な脆弱性検出とSBOM作成 | TECH+(テックプラス)

参考資料:『OSSの利活用とセキュリティ確保に向けた管理手法に関する事例集』

経済産業省 商務情報政策局 サイバーセキュリティ課

https://www.meti.go.jp/press/2022/05/20220510001/20220510001-1-2.pdf

※ SBOMについて、日本の大手企業での活用事例などが紹介されています。

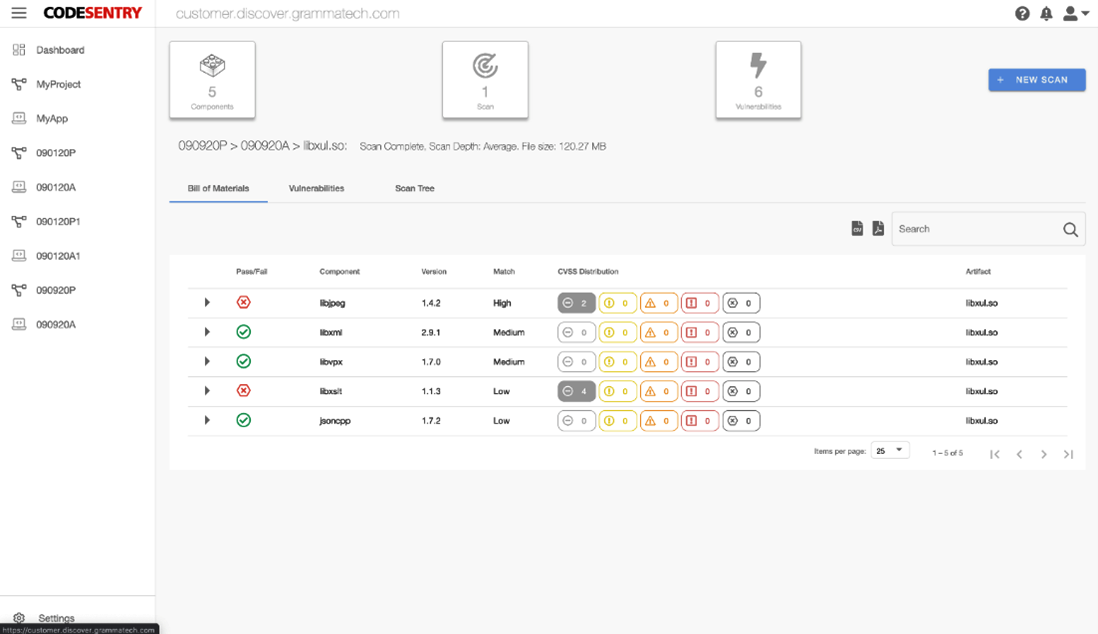

CodeSentryは、バイナリファイルを対象としたOSS管理ツールです。バイナリファイルからOSS(Open Source Software:オープンソースソフトウェア)コンポーネントを検出して、SBOM(Software Bill Of Material:ソフトウェア部品表)を作成します。検出したOSSコンポーネントに脆弱性が含まれていた場合、そのCVE識別番号もあわせてレポートします。

バイナリファイルが解析対象なので、自社開発のソフトウェアだけでなく、「購入したサードパーティのライブラリやツール類の解析」や「社内で利用しているツールやシステムに含まれるオープンソースコンポーネントの把握」にも利用できます。CodeSentryには、CodeSecure社のSAST(Static Application Security Testing:静的アプリケーションセキュリティテスト)ツールCodeSonarのバイナリ解析技術が使われており、未知の脆弱性(ゼロデイ脆弱性)も検出可能です。

昨今のソフトウェア開発では、開発期間の短縮や開発費用の低減などを目的に、OSSを含んだサードパーティ製コンポーネントの利用が一般的になっています。コンポーネントの利用に際しては、そこに含まれるOSSなどの情報があらかじめサプライヤーから提供されますが、CodeSentryを使ってその情報が正しいかを確認できます。もし、利用したサードパーティ製コンポーネントが脆弱性を含むものだったらどうでしょうか。その脆弱性に起因するセキュリティリスクも抱え込むことになります。CodeSentryは、OSS利用の“リスク”を検知し、より安全で高いセキュリティの達成を支援します。

CodeSentryは、バイナリファイルを解析するので、社内で利用するツールやシステムも解析することができます。普段何気なく利用している社内ツールやシステムは信頼できるものでしょうか? ダウンロードしたツールは、本当に安全でしょうか? CodeSentryを実行し、それらのソフトウェアに含まれるOSSコンポーネントを明らかにすることで、必要な対策を的確に見極め、社内のセキュリティを高めることができます。

主な特長

- バイナリファイルを対象とするOSS管理ツール

- ソフトウェアに含まれるOSSコンポーネントを高精度に検出、SBOMを作成し、CVE識別番号をレポート

- 独自のバイナリ解析技術により、ゼロデイ脆弱性も検出可能

- バイナリを解析対象とするため、自社開発製品以外も解析可能。社内使用COTS(Commercial Off-The-Shelf:商用オフザシェルフ)のセキュリティチェックにも利用可能

利用イメージ

- SaaSまたはOn-Prem環境のいずれかで利用可能

- Zipなどの形式で解析対象をアップロード

- 解析時の深さ(ShallowもしくはDeep)を指定。

- ゼロデイ脆弱性検出モードの指定可能

- 解析完了後、検出したOSSコンポーネントをそのバージョンとCVE識別番号を一緒にレポート(SBOM)

- SBOMのレポートは、CycloneDX、CSV、PDF、JSONで作成可能

動作環境

| 利用環境 | • SaaS • On-Prem(要求環境OS:Linux/RAM:32Gb/1TBストレージ/Kubeneters) |

|---|---|

| SBOM レポート フォーマット | • CycloneDX • CSV • JSON |

| Compression / Archive / Installation フォーマット | • Zip (.zip) • Tar (.tar) • Bzip2 (.bz2)、 .bzip2、 .tbz2、 .tbz • Gzip (.gz)、 .gzip、 .tgz、.tpz • LZMA / LZMA2 (.xz) • CPIO (.cpio) • -Xar (.xar) • 7zip (.7z) • VSIX (.vsix) • JAR (.jar) |

| 解析可能 バイナリ フォーマット | • Linux: executables, objects, archives, libraries (.o/.so/.a) • Windows: executable, objects,libraries (.exe/.obj/.dll) • Mac: executables, objects, libraries |

| 検出可能 ゼロデイ 脆弱性タイプ | [CWE TOP 25] • CWE-22 – Path class="vt" Traversal • CWE-78 – OS Command Injection • CWE-89 – SQL Injection • CWE-119 – Improper Restriction Of Operations • CWE-190 – Integer Overflow • CWE-200 – Exposure of Sensitive Information • CWE-416 – Use After Free • CWE-476 – Null Pointer Dereference • CWE-732 – Incorrect Permission Assignment • CWE-798 – Use of Hard Coded Credentials [その他検出可能CWEルール] • CWE-14 – Compiler Removal of Code to Clear Buffers • CWE-15 – External Control of System • CWE-73 – External Control of Path class="vt" • CWE-90 – LDAP Injection • CWE-99 – Resource Injection • CWE-114 – Process Control • CWE-120 – Buffer Overflow • CWE-134 – Use of Externally-Controlled Format String • CWE-170 – Improper Null Termination • CWE-227 – API Abuse • CWE-242 - Use of Inherently Dangerous Function • CWE-252 – Unchecked Return Value (partial) • CWE-256 – Unprotected Storage of Credentials • CWE-284 – Improper Access Control • CWE-311 – Missing Encryption Of Sensitive Data • CWE-325 – Missing Cryptographic Step • CWE-326 – Inadequate Encryption Strength class="vt" • CWE-327 – Use of a Broken of Risky Cryptographic Algorith class="vt"m • CWE-328 – Reversible One-Way Hash • CWE-330 – Use of Insufficiently Random Values • CWE-331 – Insufficient Entropy • CWE-338 – Use of Cryptographically Weak PNG • CWE-367 – Time-of-check Time-of-use (TOCTOU) Race Condition • CWE-369 – Divide By Zero • CWE-377 – Insecure Temporary File • CWE-391 - Unchecked Error Condition (partial) • CWE-398 – Unchecked Error Condition • CWE-401 – Missing Release of Memory after Effective Lifetime • CWE-452 – Initialization and Cleanup Errors • CWE-243 - Creation of chroot Jail With class="vt"out Changing Working Directory • CWE-251 - Often Misused: String Management • CWE-269 – Improper Privilege Management • CWE-275 – Write to Read Only File • CWE-281 – Improper Preservation of Permissions |

ユーザーメリット

- バイナリファイルのみを解析対象とするため、「ソースコードが手元にない」「購入ライブラリがバイナリ提供のため、SCAができない」といったソースコードSCA実行時の課題を解決

- CodeSecure社独自開発のバイナリ解析エンジンにより、高精度にOSSを検出しSBOMを作成

- N-デイ脆弱性(既知脆弱性)とSASTによる0-デイ脆弱性(未知脆弱性)を一緒に検出

- 自社製品以外にも、社内利用COTSに含まれるOSSを検出可能。社内導入ツール/システムの選定プロセスを効率化

主な用途

- プロダクトに含まれる既知脆弱性の洗い出し

- SBOMの作成

- ソフトウェアサプライチェーンリスク対応

- IEC62443対応

- FDA 510(k) 申請

メディア掲載およびホワイトペーパー

CodeSentryが、米国Cyber Defense Magazine社が主催する "次世代ソフトウェアコンポジション解析" 部門でGlobal InfoSec Awardを受賞しました。

CYBER DEFENSE MAGAZINE - 2021 SPECIAL EDITION(PDF)

技術サポート

専任の担当者による電話、FAX、E-mailでのサポートを提供します。