各国のIoT製品セキュリティ確保のための取り組み:日本 ―セキュリティ要件適合評価およびラベリング制度―

公開:2024年8月20日

更新:2024年10月3日

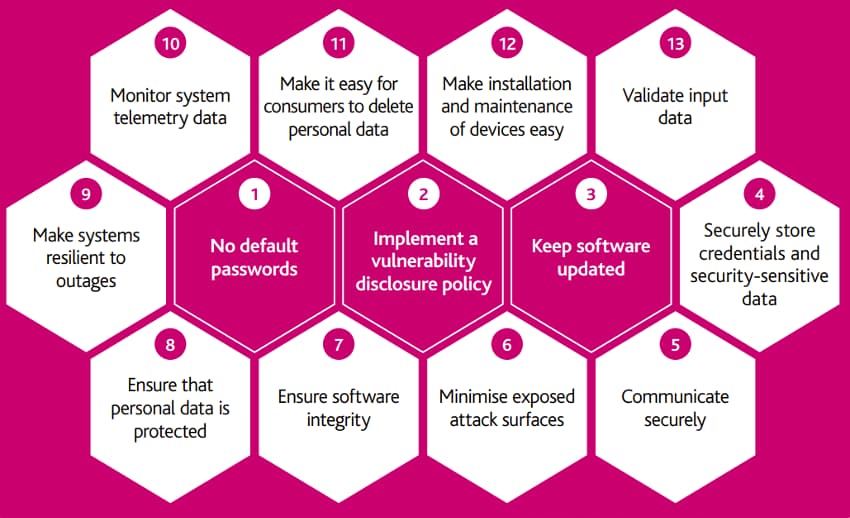

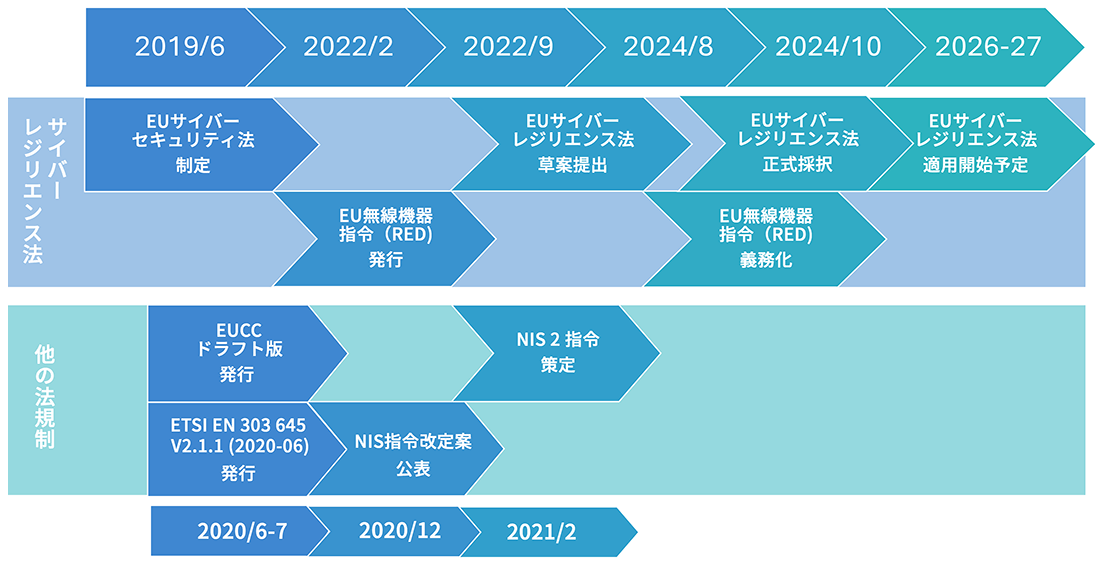

現代社会において、サイバーセキュリティは個人のプライバシー保護から国家の安全保障にいたるまで、幅広い分野で重要な課題となっています。このセキュリティ関連コラムでは、これまで米国、欧州、英国の取り組みについて紹介してきましたが、今回は、日本の状況について紹介します。

目次

1. 日本における取り組み

2. セキュリティ要件適合評価およびラベリング制度の概要

2-1. 目的

2-2. 具体的な目的

2-3. 対象製品

3. 認証の具体的内容

3-1. 情報セキュリティレベル

3-2. JC-STAR制度

4. 利用者へのメリットと製品ベンダーへの影響

5. 課題と展望

6. まとめ

より詳しい技術や関連製品について知りたい方へ

1. 日本における取り組み

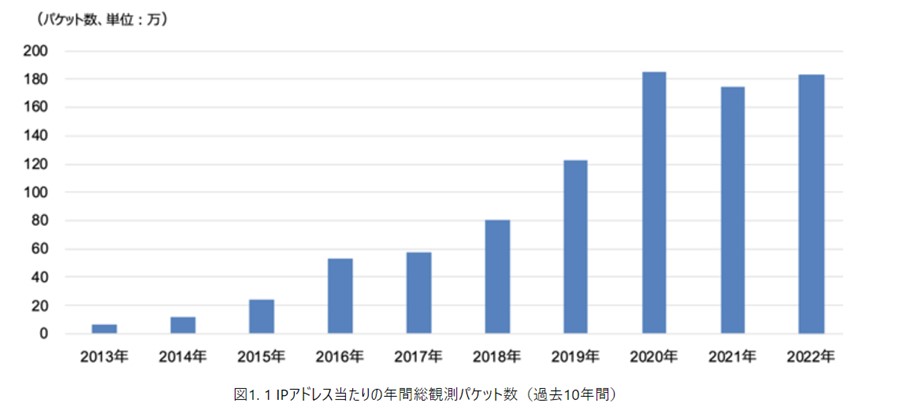

経済産業省が推進するIoT製品に対する『セキュリティ要件適合評価およびラベリング制度(JC-STAR)』について、2025年3月から開始されることが、2024年9月30日付で独立行政法人情報処理推進機構(IPA)より発表され、各方面からの注目度が増しています。この評価制度は、世界各国の動向と日本でも増えてきたサイバー攻撃対策の必要性を背景に、利用者が安全性の高い製品を選べるよう支援すると同時に、ベンダーに対してセキュリティの向上を促すことが主な目的とされているため、制度の概要とベンダーへの影響を理解することは重要と言えるでしょう。

本コラムでは、本評価およびラベリング制度の概要と、利用者やベンダーに与える影響と今後の展望を中心に解説します。

2. セキュリティ要件適合評価およびラベリング制度の概要

セキュリティ要件適合評価およびラベリング制度は、情報セキュリティレベルを示すラベルをIoT製品に表示することで、利用者が製品選びの際に参考情報として活用できるようにする環境を整えるための制度です。国内外で増加するサイバー攻撃対策として、また情報セキュリティの重要性が日々高まる状況下、利用者への正確な情報提供を目指して、この制度の導入が決定しました。

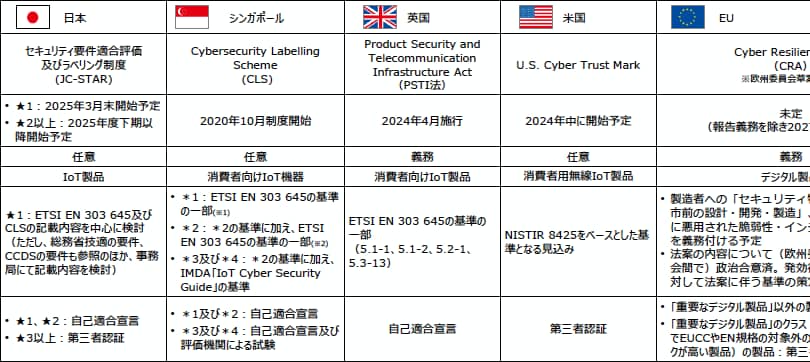

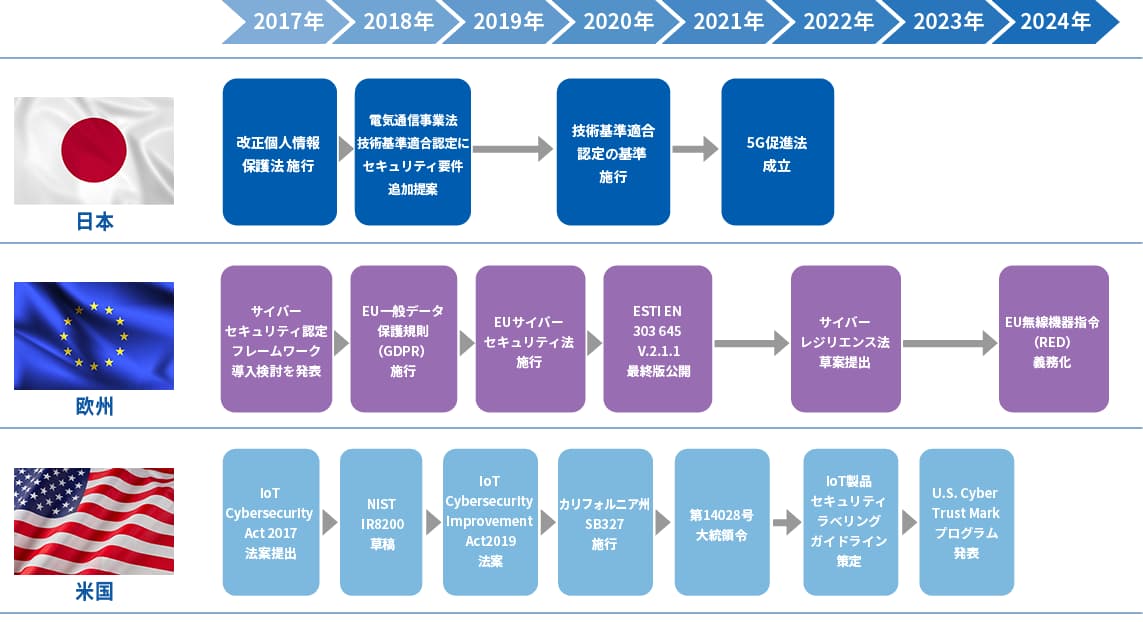

欧米の動向と比較すると、厳格な法律を制定し、違反に対して厳しい罰則を科す可能性があるEU Cyber Resilience Actとは異なり、利用者の意識向上と情報提供に重点を置くガイドラインのような形を取る米国のU.S. Cyber Trust Markに近いアプローチとなっています。

日本、欧州、米国のIoT製品セキュリティ確保のための取り組みの流れ

2-1. 目的

現代の私たちの生活に深く浸透してるIoT製品ですが、十分なセキュリティ対策が講じられなければ、サイバー攻撃の脅威にさらされ続け、やがては大きな被害をもたらす恐れもあるため、セキュリティ対策は非常に重要です。セキュリティ要件適合評価およびラベリング制度は、IoT製品のセキュリティ水準を確保し、さまざまな脅威への対策強化を目的としています。

この制度の導入は、IoT製品のセキュリティ対策を推進し、製品の付加価値を高め、日本の情報セキュリティ全体のレベルを向上させ、国際的な信頼性を確保することに繋がります。つまり、この制度は、IoT製品に留まるものでなく、日本の情報セキュリティ全体の向上と国際的な信頼性の確保も目的としているのです。

2-2. 具体的な目的

- IoT製品のセキュリティ水準の底上げ

- 製品の適合性評価を通じた信頼性の確保

- 国内外からの信頼獲得による競争力強化

- 重要インフラや政府機関の情報セキュリティ強化

2-3. 対象製品

インターネットプロトコルを使用した通信機能を持つ、以下のIoT製品が対象とされています。

- インターネットに直接接続可能な機器

IPを使用してインターネット上でデータを送受信する機能を持つ機器 - ネットワークに接続可能な機器

他の「インターネットに接続可能な製品」や「ネットワークに接続可能な製品」に接続し、IPを使用してデータを送受信する機能を持つ機器

上記の通り、インターネットに直接接続されないものも対象製品に含まれます。このため、インターネットプロトコルを使用した通信機能を持つIoT製品は、インターネットに直接接続されるかどうかに関わらず対応が必要となります。ただし、ユーザーがソフトウェア製品などにより容易にセキュリティを追加することが可能な下記の汎用製品については、今回の制度の対象外となります。

- PC

- タブレット端末

- スマートフォン

3. 認証の具体的内容

3-1. 情報セキュリティレベル

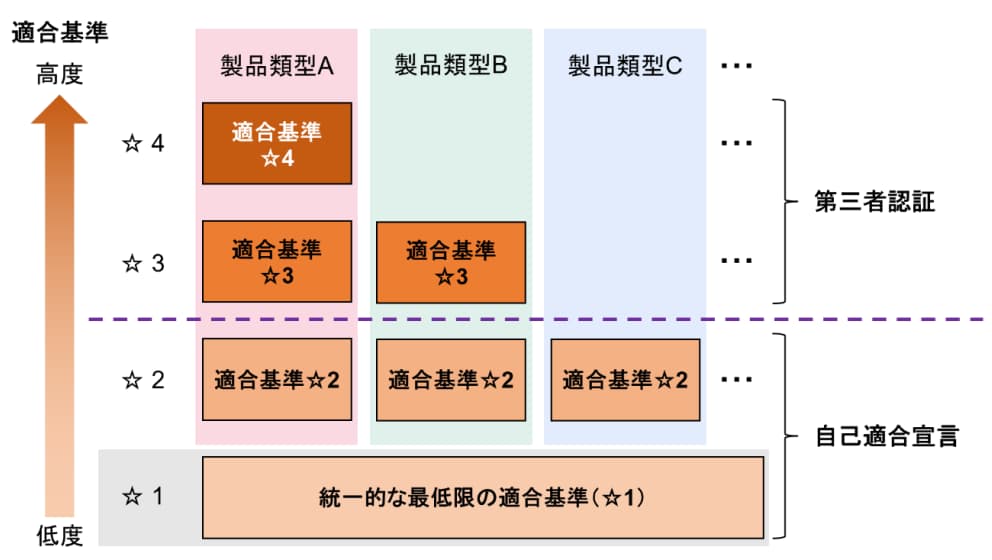

情報セキュリティレベルを示すラベルは、製品のセキュリティ機能が一定の基準を満たしていることを利用者に示すもので、複数の等級に分類されています。

これらの等級は、製品のセキュリティ性能を反映しており、利用者はこれを参考に製品の安全性を判断することができます。認証プロセスには、セキュリティ要件基準のレベルに応じて自己申告方式から第三者機関による厳格な認証まで、さまざまな手法が存在します。

最低限の脅威に対応するための基準である「☆1」とその一つ上の「☆2」は、自己適合宣言によってラベルが付与されます。

政府機関や重要インフラ事業者の調達要件になると想定され、高い信頼性が求められる「☆3、☆4」は、第三者評価による認証後にラベルが付与されます。

| レベル | 位置付け |

|---|---|

| ☆3 以上 | 政府機関等や重要インフラ事業者、大企業の重要なシステムでの利用を想定したIoT製品類型ごとの汎用的な適合基準を定め、それを満たすことを独立した第三者が評価し認証するもの |

| ☆2 | IoT製品類型ごとの特徴を考慮し、☆1に追加すべき基本的な適合基準を定め、それを満たすことをIoT製品ベンダーが自ら宣言するもの |

| ☆1 | IoT製品として共通して求められる最低限の適合基準を定め、それを満たすことをIoT製品ベンダーが自ら宣言するもの |

適合性評価レベルのイメージ図

出典:「IoT機器セキュリティ要件・適合基準(2023年版)について」一般社団法人重要生活機器連携セキュリティ協議会

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_cybersecurity/iot_security/pdf/001_06_01.pdf

3-2. JC-STAR制度

独立行政法人 情報処理推進機構(IPA)は、2024年9月30日付でIoT製品に対する「セキュリティ要件適合評価およびラベリング制度(JC-STAR)」の運用を2025年3月から開始することを発表しました。図1はこの制度のロゴであり、IoT製品に求められるセキュリティ要件を満たした製品は、製造業者や販売事業者からIPAに申請することで図2の適合ラベルを取得することができます。

図1:JC-STARのロゴ

図2:適合ラベルのイメージ

「IoT製品に対するセキュリティ要件適合評価・ラベリング制度を開始します」IPA 独立行政法人 情報処理推進機構

https://www.ipa.go.jp/pressrelease/2024/press20240930.html

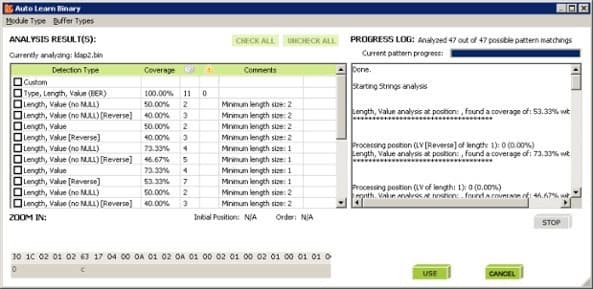

当社はIoT製品に対するセキュリティ要件適合評価およびラベリング制度(JC-STAR)に対応するための各種ツールを提供しています。また、11月にチェックリストが公開後、JC-STAR評価機関としての認定・承認を受けたパートナー企業と提携して、☆1~4すべての評価レベルにおける対応も承る予定です。

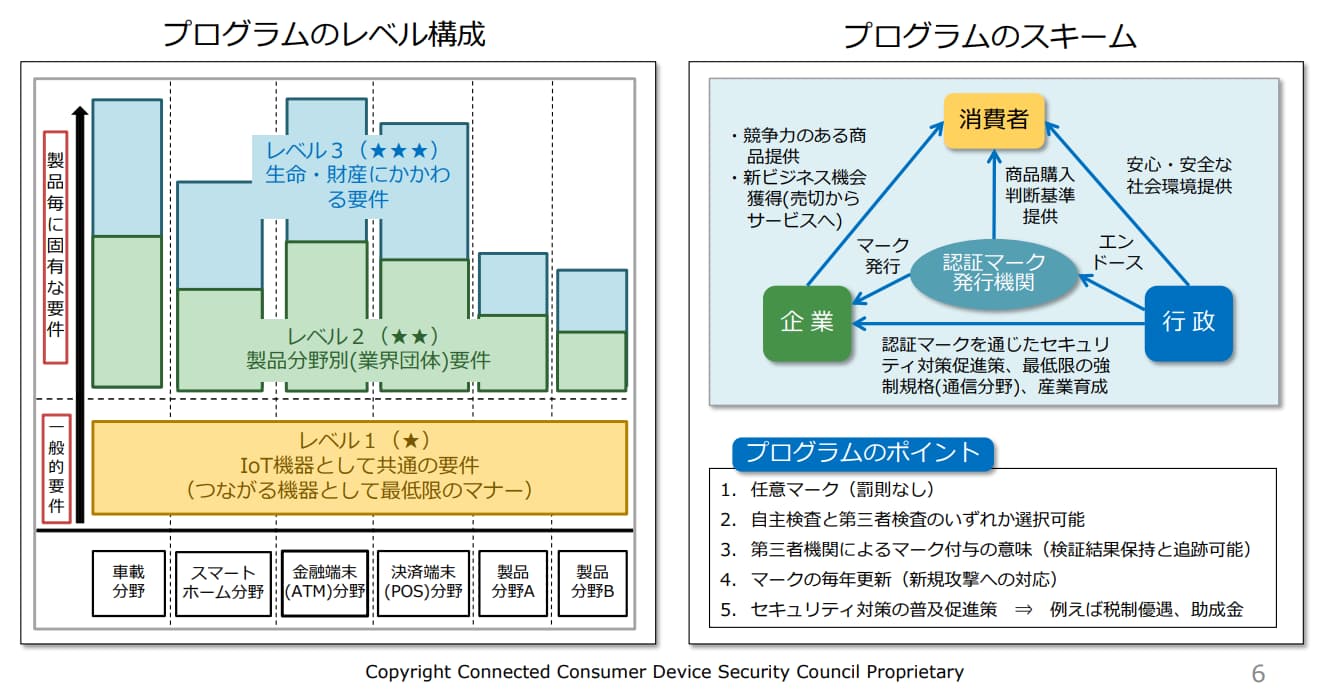

4. 利用者へのメリットと製品ベンダーへの影響

セキュリティ要件適合評価およびラベリング制度が導入されると、利用者は製品のセキュリティレベルが一目で理解できるようになります。これにより、セキュリティを重視した製品選びを行うことで、情報漏洩などのリスクを減少させる効果が期待されます。IoT製品に認証ラベルが付与されることで、調達者や利用者がセキュリティ対策を行ったと見なされるようになります。また調達者・利用者は、安全なIoT製品の購入だけでなく、パスワードの設定やセキュリティアップデートの実施など、自らのセキュリティ管理も必要であることを理解するようになる点もメリットと言えます。

情報セキュリティレベルを示すIoT製品のラベルの取得は、ベンダーにとっても多くの利点があります。利用者がIoT製品のセキュリティ対策状況を価値として認めることで、製品ベンダーが適切にセキュリティ対策コストを製品価格に転嫁できるようになるだけでなく、セキュリティへの取り組みが自社のブランドイメージの向上に寄与し、国際市場においても信頼性の高い製品としての地位確立が期待されます。

とはいえ、認証基準への適合には労力やコストがかかるため、ベンダーにとっては大きな挑戦となる可能性があります。社内リソースだけで対応しようとするよりも、外部の協力を得てスムーズに対応を進める選択肢も検討すると良いでしょう。

サーティフィケーションプログラムの概要

出典:「IoT 製品に対するセキュリティ適合性評価制度構築に向けた検討会 最終とりまとめ」経済産業省 産業サイバーセキュリティ研究会

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_cybersecurity/iot_security/pdf/20240315_1.pdf

5. 課題と展望

IoT製品のグローバル展開を目指す国内ベンダーにとって、各国の適合性評価制度や法令への対応は重要な課題となっています。諸外国の制度に準拠した認証に対応するラベルの取得は、製品の海外市場への参入に不可欠となりますが、制度の違いに対応するための手続きや評価コストの増加は、ベンダーにとって大きな負担となる可能性があります。

国内外の制度の整合性を高め、ベンダーの負担を軽減するための方策として、以下が考慮され、検討されています。セキュリティの基準は技術の進化によって変化していくため、制度の柔軟な更新が求められます。

シンガポール、英国

「☆1」の制度開始時に既に施行されているシンガポールのCybersecurity Labelling Scheme(CLS)と英国のProduct Security and Telecommunication Infrastructure Act(PSTI法)が考慮されました。

EU、米国

「☆1」の制度開始時点、制度設計途中のEU Cyber Resilience Act(CRA)とU.S. Cyber Trust Markは、これらの適合基準との差異を確認し、追加対応が必要な差異について「☆1」の適合基準の改訂の際に公表するか、国内基準で包含することが検討されています。

6. まとめ

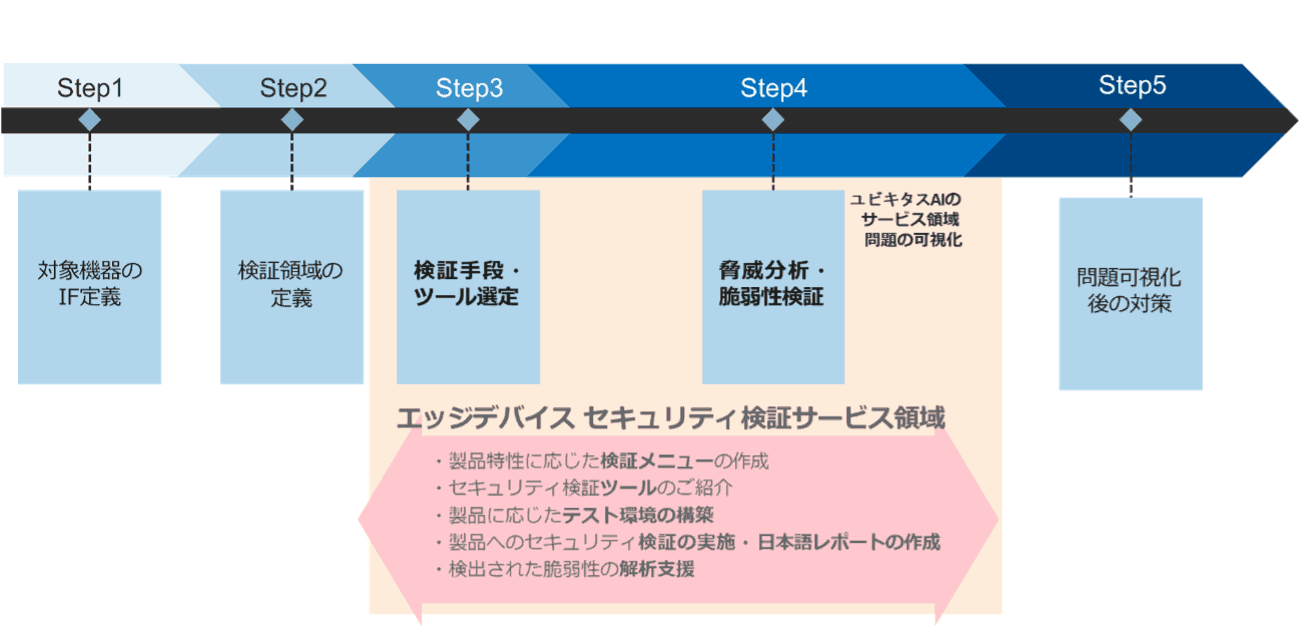

IoT製品市場の急速な拡大に伴い、多種多様なIoT製品が登場しています。製品の認証プロセスやラベル付与にかかる時間とコストを削減し、これらのさまざまな製品を適切に評価・認証するためには、ツールやサービスを活用した業務の効率化や専門家の存在が重要な課題となります。対策としては、脆弱性の早期発見のためのセキュリティ検証やSBOMの活用を、社内および社外のリソースを使って効果的に実施することが推奨されます。経済産業省によるセキュリティ要件適合評価およびラベリング制度は、利用者とベンダーの双方にメリットをもたらし、日本のサイバーセキュリティ環境の向上に大きく寄与する可能性を秘めています。当社では、セキュリティへの取り組みとして、今後もこの制度の動向に注目し、皆さまにお伝えしていきたいと思います。

まずは当社のIoT機器のセキュリティ検証からはじめませんか:IoT機器セキュリティ検証サービス|ユビキタスAI (ubiquitous-ai.com)

このコラムの著者

株式会社ユビキタスAI

エンベデッド第3事業部

永井 玲奈(ながい れな)

長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

より詳しく技術や関連製品について知りたい方へ

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

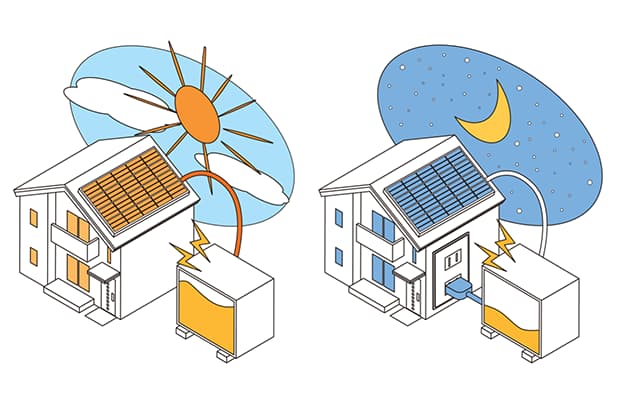

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

もう待てない、サイバーレジリエンス法対策

2024.09.17

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

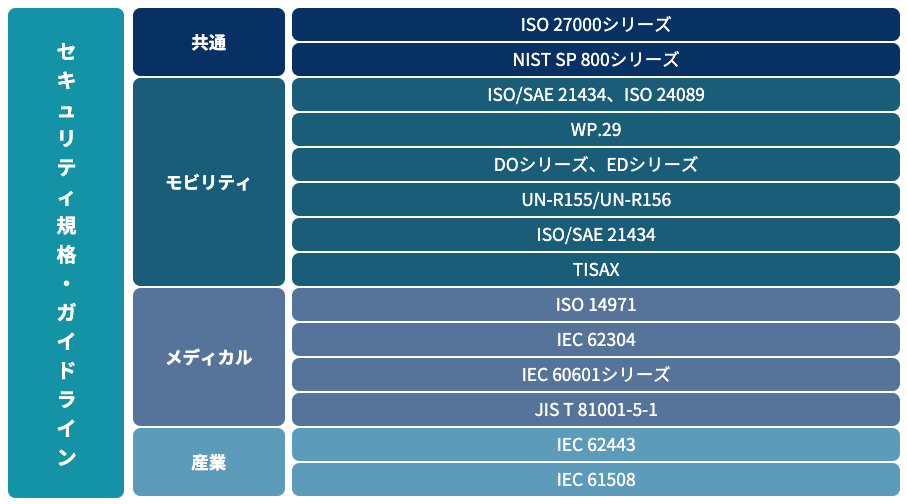

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14