印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

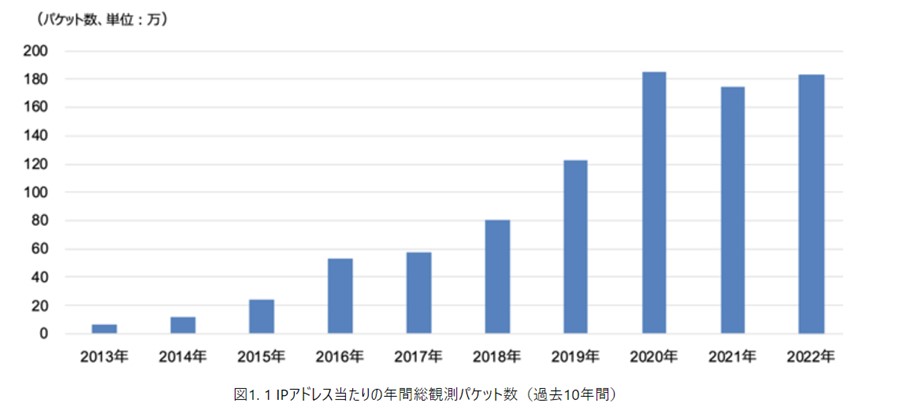

MFP(Multifunction Printer)は企業が業務を行う上で欠かせない機器ですが、その便利さの背後には深刻なセキュリティリスクが潜んでいます。最近の脆弱性に関する調査データでは、共通脆弱性評価システム「CVSSv3.1」のベーススコアで「9.8」と評価され、重要度は4段階中もっとも高い「クリティカル(Critical)」とレーティングされている脆弱性もあります。サイバー攻撃者は、MFPの脆弱性を利用して悪意のあるソフトウェアをインストールし、オフィスのネットワーク全体を危険にさらします。具体的には、MFPを介して企業のネットワークにマルウェアを送り込みます。その後、他のデバイスに不正に侵入して業務を妨害したり、機密データを盗んだりします。また、MFPを踏み台にしてネットワークで繋がった関連企業にも攻撃を仕掛けることがあります。本コラムでは、MFPの具体的な脆弱性と対策について解説し、そのセキュリティリスクについて考察します。

より詳しく技術や関連製品について知りたい方へ

1. MFPにおける脆弱性の実態

MFPはネットワークに接続されていて、PCやモバイルデバイスとデータをやり取りする機能を持っているため、ネットワーク経由での不正アクセス、データの盗聴や改ざんのターゲットなりやすい機器です。以下に、特に懸念される脆弱性を示します。

1-1. デフォルト設定のリスク

多くのMFPは工場出荷時のデフォルト設定のままで使用されており、これが攻撃者からのアクセスを簡単に許してしまうことになります。例えば、CVE-2023-12345では、特定のMFPモデルにおいてデフォルトの管理者パスワードがそのまま使用されていたため、攻撃者が容易に管理者権限を取得できることが示されています。

1-2. ネットワークプロトコルの脆弱性

MFPの管理インターフェースがHTTP/HTTPSで提供されることが多く、適切なアクセス制御がなされていないと、攻撃者が管理者権限を取得できてしまいます。CVE-2024-43424では、特定のHTTPリクエストによりデバイスがハングアップする可能性が指摘されています。CVE-2024-47005では、MFPにおける不適切なアクセス制御の脆弱性のために、攻撃者が一部の機能に不正アクセスする可能性が示されています。

1-3. ファームウェアの脆弱性

ファームウェアの更新がタイムリーに実施されない場合、既知の脆弱性が放置されるリスクがあり、攻撃者はこれを悪用してデバイス全体を制御する可能性があります。特定のMFPモデルにおけるバッファオーバーフローの脆弱性とリモートコード実行のリスクが、CVE-2024-47939として報告されています。またCVE-2024-27171では、特定のMFPモデルにおけるサードパーティアプリケーションの実装に関する脆弱性があり、攻撃者がこれを悪用してデバイスを制御する可能性が指摘されています。

1-4. 物理的セキュリティの脆弱性

CVE-2024-45842では、MFPにおけるパストラバーサル攻撃※注の脆弱性により、攻撃者がデバイスの設定を変更する可能性が示されており、CVE-2024-27180ではMFPにおける物理的なアクセスに関する脆弱性で、攻撃者がデバイスに直接アクセスし内部ストレージからデータを抽出するリスクが指摘されています。

※注:パストラバーサル攻撃とは、ディレクトリトラバーサル攻撃とも呼ばれ、Webアプリケーションの脆弱性を悪用して、本来アクセスできないはずのファイルやディレクトリに不正にアクセスする攻撃です。

2. 報告された脆弱性から学ぶ

2019年にリコー複合機、2020年にはキヤノン複合機において、複数のバッファオーバーフローの脆弱性が発見されました。これらの脆弱性は、リモートから任意のコードを実行される可能性がありました。具体的なCVE番号は以下の通りです:

- CVE-2020-16849: キヤノン製レーザープリンターおよびスモールオフィス向け複合機のIPスタックに関する脆弱性

- CVE-2024-47939:リコー製レーザープリンターおよび複合機に実装されているWeb Image Monitorにおけるスタックベースのバッファオーバーフロー

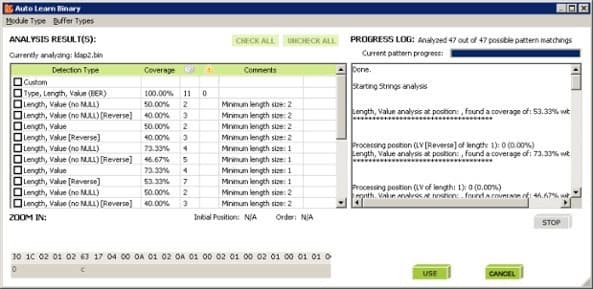

これらの脆弱性は、予めファジング試験を実施していれば発見できた可能性があります。具体的には、異常な入力データを送り込み、システムの異常動作を検出するといった試験内容です。 また、2021年にHPプリンターにおいて、特定のネットワークパケットを受信するとシステムがクラッシュする脆弱性が報告されました。これらの脆弱性は、リモートから任意のコードを実行される可能性がありました。具体的なCVE番号は以下の通りです:

- CVE-2021-39237: HP LaserJet、HP LaserJet Managed、HP PageWide、およびHP PageWide Managedシリーズに影響を与える情報開示の脆弱性

- CVE-2021-39238: HP Enterprise LaserJet、HP LaserJet Managed、HP Enterprise PageWide、HP PageWide Managedに影響を与えるバッファオーバーフローの脆弱性

このような脆弱性は、ペネトレーションテストによってネットワークからの攻撃シナリオをシミュレーションすることで事前に発見できた可能性があります。これらのことから、未知の脆弱性を事前に発見し、サイバーセキュリティインシデントを未然に防ぐためには、ファジングやペネトレーションテストが非常に有効な手法となります。

3. 製造業者の対策

製造業者は、これらの脆弱性に対して以下のような技術的な対策を講じることが求められます。

3-1. セキュアなファームウェア設計

ファームウェアの開発において、セキュリティバイデザインの原則に基づきセキュリティを設計段階から組み込むことが重要です。まずは脅威モデリングを行い、攻撃ベクトルを特定して対策を講じます。例えば、設計段階でマイコンやプロセッサに対してセキュアな領域を作り鍵や証明書を保管し、ブート時やソフトウェア更新時には改ざんをチェックします。

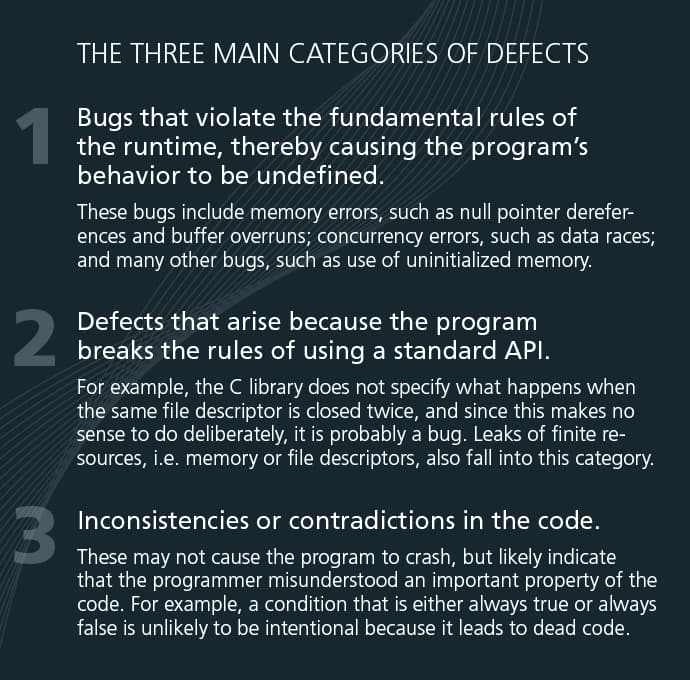

開発過程ではコードレビューや静的解析ツールを用いてテストを行い、機器の完成後はセキュリティ検証を実施して脆弱性を早期に発見する体制を整えます。これにより、バッファオーバーフローやSQLインジェクションなどの一般的な脆弱性を排除します。

加えて、発見された脆弱性に対して迅速にパッチを提供できる体制を構築し、ユーザーが容易に適用できるようにします。また、パッチ適用の重要性をユーザーに周知するための情報提供も行います。

3-2. 強固な認証機能の実装

複合機へのアクセス時に多要素認証を実装することで、悪意のあるユーザーによる不正アクセスを防止します。これには、パスワードに加え、スマートフォンアプリやハードウェアトークンを利用した二段階認証を含めることが考えられます。

また、各ユーザーの役割に応じたアクセス制御を実施し、最低限の権限で操作が行えるようにします。これにより、内部からの情報漏洩リスクを低減します。複合機の管理インターフェースにおいて、パスワードの強度をチェックする機能を実装し、一定の基準を満たさない場合は設定を拒否することも効果的です。

3-3. 通信の暗号化の徹底

複合機同士やサーバーとの通信には、TLS(Transport Layer Security)プロトコルを使用してデータの盗聴や改ざんを防ぎます。TLSのバージョンは最新のものを使用し、古いバージョンは無効化することも検討しましょう。暗号化アルゴリズムの選定の際には、AES(Advanced Encryption Standard)など強力な暗号化アルゴリズムを選定し、通信データの保護を強化します。暗号化の鍵管理も重要で、定期的な鍵のローテーションを実施します。

3-4. ログ管理と監視機能の強化

複合機の操作やアクセスに関する詳細なログを記録し、ユーザーの行動を追跡できるようにします。監視機能の強化には、複合機への不正アクセスをリアルタイムで監視するIDS(Intrusion Detection System)を導入し、異常な活動が検知された場合にアラートを発信する仕組みを整えます。これにより、迅速に対応策を講じることが可能になります。

記録されたログを定期的にレビューし、異常なパターンや不正アクセスの兆候を早期に発見する体制を構築することにより、セキュリティインシデントの発生を未然に防ぐことができます。

3-5. セキュリティの継続的改善

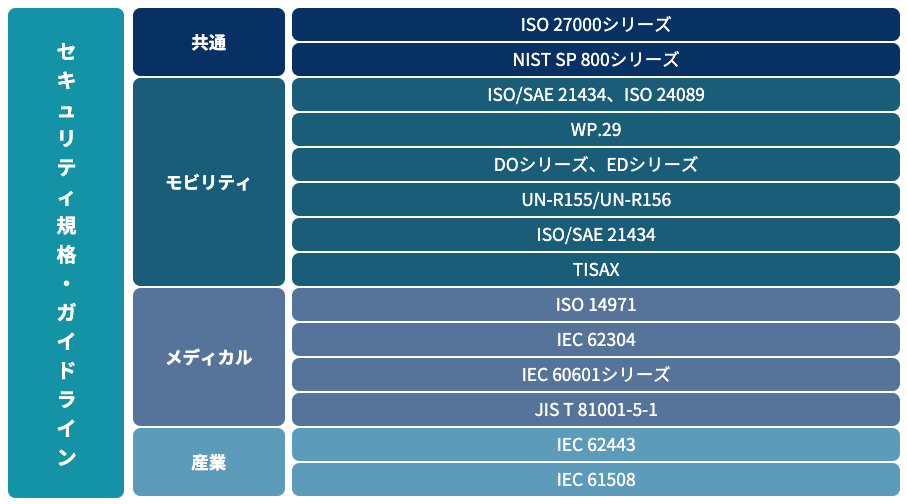

セキュリティ評価の定期実施: 複合機のセキュリティ状況を定期的に評価し、外部のセキュリティ専門家によるファジングやペネトレーションテストを実施します。これにより、実際の攻撃に対する耐性を確認することができます。また、これらのテストを通してセキュリティの改善点を特定します。第三者による動的テストに基づく意見を反映させることで、より実用的なセキュリティ対策を講じることができます。ISO/IEC 27001やISO/IEC 20243、ISO 9001などの国際標準規格に準拠し、セキュリティポリシーを策定・実施することにより、セキュリティの枠組みを体系的に整え、継続的な改善を図ります。

4. 結論

MFPは便利な機器である一方で、セキュリティリスクも内在しています。近年のインシデントや脆弱性情報を踏まえ、製造業者はこれらのリスクを認識し、適切なアクセス制御の実装からデータの暗号化、従業員へのトレーニングや周辺機器の物理的なセキュリティ対策とその維持まで、包括的なセキュリティ対応が求められます。

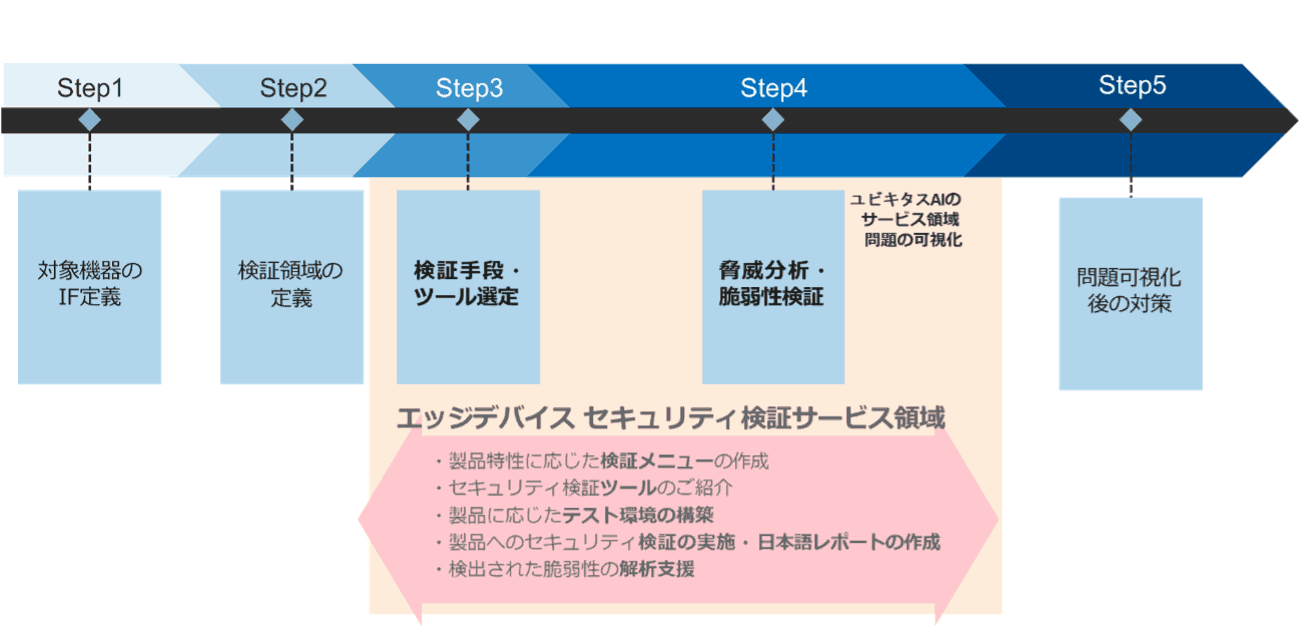

また、外部専門家によるセキュリティ検証を取り入れてより安全な製品を提供することで、顧客の信頼を得ることが可能となるでしょう。当社へも、「クロスサイトスクリプティングなどのメジャーな攻撃に対してはある程度自社で対策ができているものの、未知の脆弱性対策や攻撃者視点でのテストが実施できない」といったご相談を多くいただいております。さらに、脅威分析や機器の特性に応じた技術サポート、第三者機関としての報告書作成や各種法令・規格準拠支援のご要望も増加しています。特に、ツールでは発見が難しい脆弱性の確認に対する需要が高まっており、これまでの試験で見つけられなかったIoT機器や組込み機器固有の脆弱性について、組込みソフトウェアやプロトコルに精通した専門家によるファジングやペネトレーションテストなどの動的検証を用いた徹底的な検証をお願いしたいというお問い合わせが増えています。

攻撃の標的とされることの多いMFPに関しては、外部専門家のサポートを受けながら行う継続的なセキュリティへの取り組みが、今後のMFPの安全利用に繋がると考えられます。

このコラムの著者

株式会社ユビキタスAI

エンベデッド第3事業部

永井 玲奈(ながい れな)

長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

より詳しく技術や関連製品について知りたい方へ

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

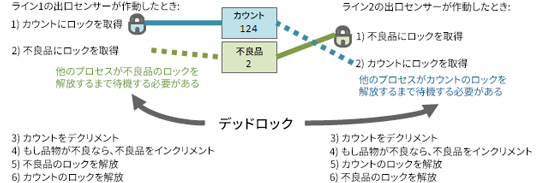

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

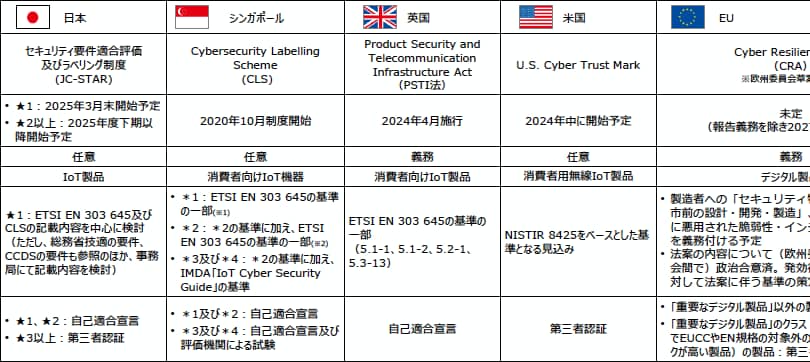

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

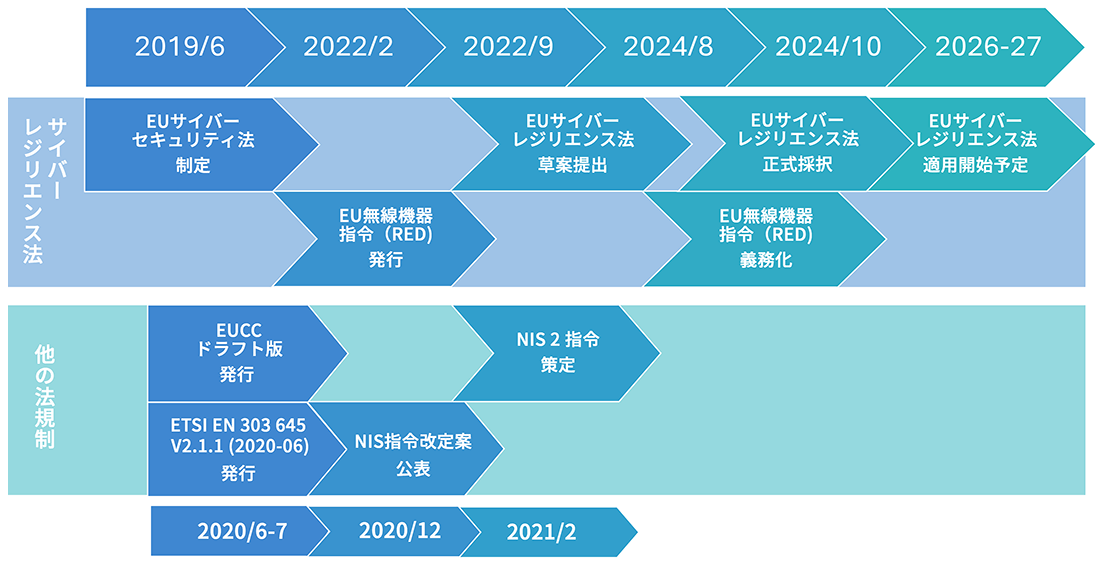

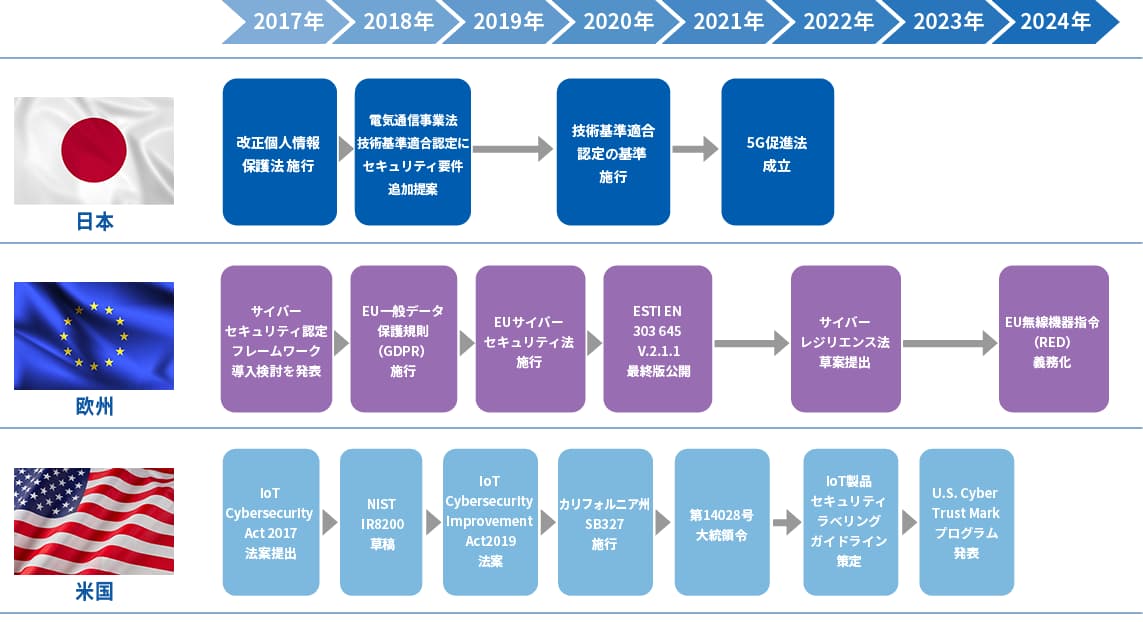

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

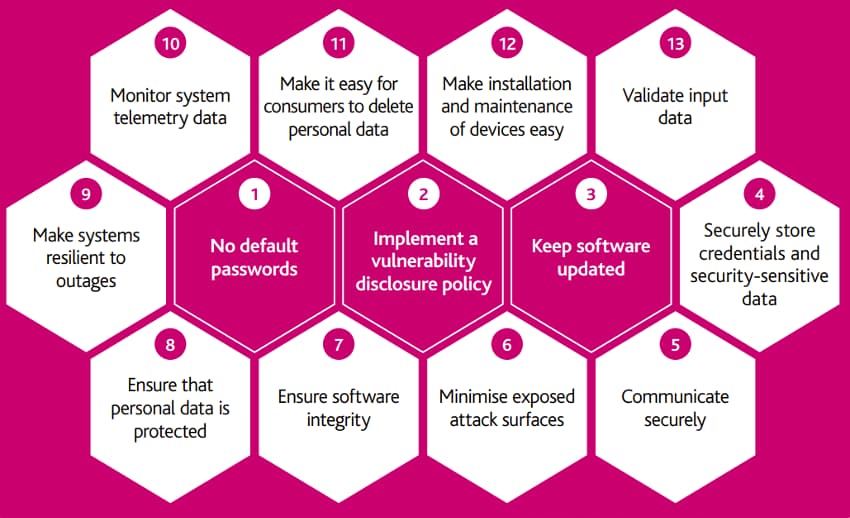

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14