太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

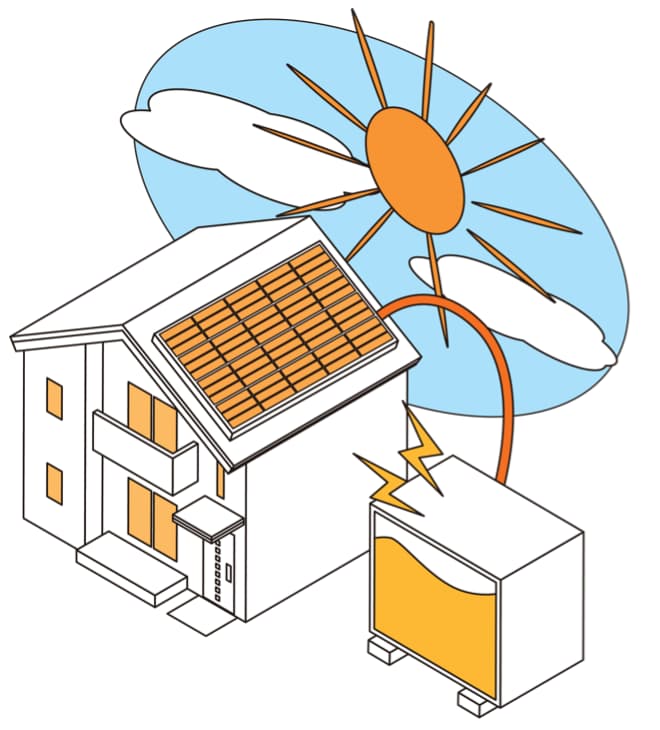

近年、再生可能エネルギーの導入が急速に進み、特にスマートホームには太陽光発電と蓄電池システムが広く利用されています。東京都では、温室効果ガスの削減を目指し、2025年4月から新築住宅に太陽光パネルの設置を義務化することが決定しています。家庭でエネルギーを自給自足することで環境への負荷を軽減するこの取り組みは、持続可能な社会の実現に向けた重要なステップと見られています。しかし、太陽光発電+蓄電池システムにはいくつかの脆弱性が存在するため、適切なセキュリティ対策が求められています。 最近のサイバー攻撃の事例からも、この脆弱性リスクは非現実的なものではないことがわかります。本コラムでは、太陽光発電+蓄電池システムの脆弱性とその対策について考察します。

目次

1. 太陽光発電+蓄電池システムの脆弱性

2. 脆弱性の種類

2-1. ソフトウェアの脆弱性

2-2. ネットワークとシステムの脆弱性

3. セキュリティリスクの要因

4. 対策と推奨事項

5. 太陽光発電と蓄電池システムにおけるファジングとペネトレーションテストの利点

6. まとめ

より詳しい技術や関連製品について知りたい方へ

1. 太陽光発電+蓄電池システムの脆弱性

スマートホームは、インターネットおよびローカルネットワーク接続されたデバイスを介して、「再生エネルギーによる省電力」「ホームセキュリティ」「遠隔操作による見守りや監視」などを行い、生活の利便性向上を実現します。

しかし、この便利さの裏には、サイバー攻撃のリスクが潜んでいます。特に、現在普及している太陽光発電や蓄電池システムは、外部からの攻撃に対して十分な対策がされていないため、悪意のある攻撃者によるアクセスによってシステムが制御されてしまう可能性があります。これには、システムの運用が妨げられたり電力供給が停止したりするだけでなく、なりすましで料金をただ乗りされたり改ざんされたりするリスクがあります。

家庭用ではありませんが、2024年5月には、太陽光発電計測監視装置がサイバー攻撃を受け、不正利用される事態が発生しました。

2. 脆弱性の種類

2-1. ソフトウェアの脆弱性

太陽光発電や蓄電池システムは、機器同士を接続するワイヤレスシステムの制御用コントローラー、発電量や消費電力を監視するアプリケーションソフトウェアとそれを見える化するサービスを使用しています。ローカルネットワークではWi-SUNやWi-Fi方式が使用されており、機器のコントロールにはECHONET Liteなどのアプリケーションソフトウェアが多く利用されています。これらのネットワークシステムには不正アクセス可能なセキュリティの脆弱性が含まれている可能性があるため、悪意のある攻撃者からインシデントの対象と見られています。

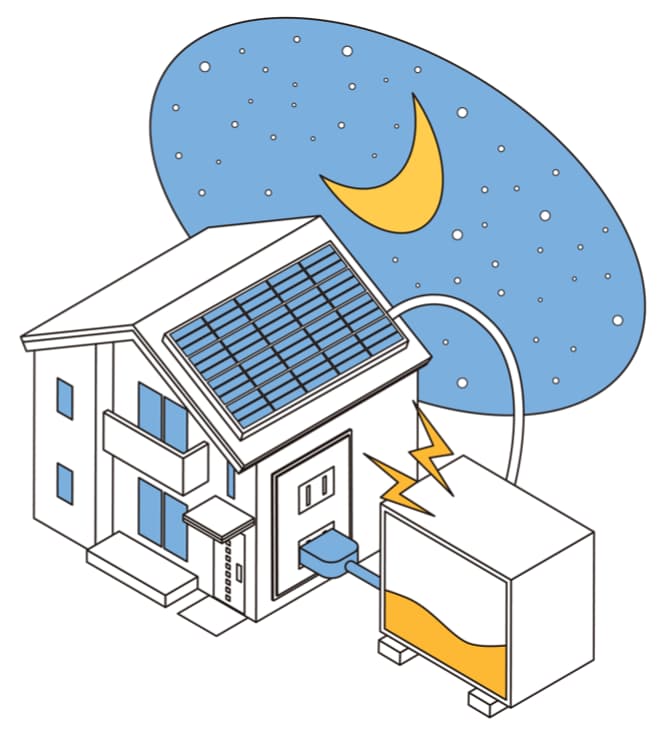

2-2. ネットワークとシステムの脆弱性

発電・消費電力を見える化してくれる便利なサービスは、クラウドベースで構築されています。クラウドはインターネットに常時接続している環境での使用が前提のため、システムは常にサイバー攻撃の脅威に晒されています。もし、太陽光発電と蓄電池システムのセキュリティ脆弱性を入り口に攻撃されれば、サービス利用に関連するクレジットカード情報が危険に晒されたり、サーバーを踏み台にされたりするリスクが考えられます。

3. セキュリティリスクの要因

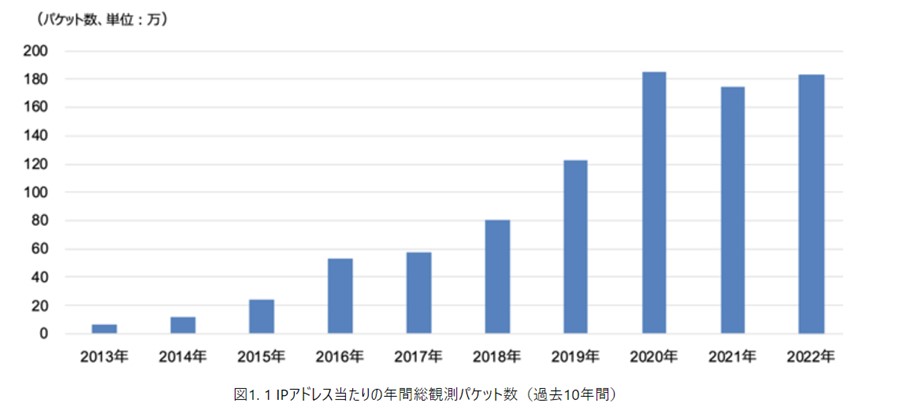

スマートホームにおいて普及が進むIoT機器ですが、機器とサービスのセキュリティ対策が十分でないことが原因となり、サイバー攻撃の対象となるリスクが高まっています。機器をつなぐローカルエリアネットワーク(LAN)では、通信データの暗号化や機器情報(ID、パスワード)の秘匿性などが守られないまま運用されているケースが多くみられており、屋外の第三者によってネットワークに侵入されるリスクを抱えています。

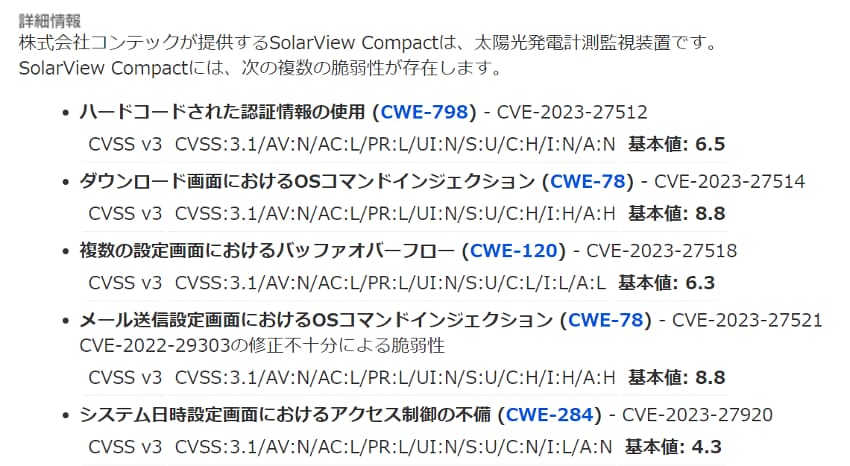

2024年5月にインシデントがニュースになったコンテック社製の太陽光発電計測監視装置は、約1万台が販売され、そのうち800台に欠陥が残っていたことが確認されています。脆弱性対策情報データベース(JVN)では複数の脆弱性が公開されています。

出典:JVNで公開されているコンテック社製太陽光発電計測監視装置の脆弱性

4. 対策と推奨事項

ソフトウェアの更新

ソフトウェアの脆弱性を減少させるためには、定期的なアップデートを考慮し、それが可能なシステム設計を行う必要があります。また、デジタル機器に詳しくないユーザーが多数存在することを意識し、ネットワーク経由の自動アップデートや、ワイヤレス機器のためのOTAの仕組みなども用意し、最新のセキュリティ対策を講じることができる仕組みを実装することが求められます。

定期的なセキュリティ評価

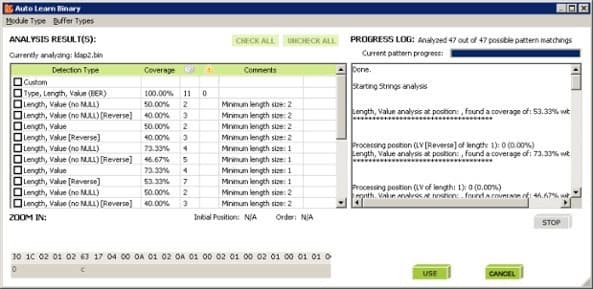

機器とシステムのセキュリティ評価リストを作成して、定期的なチェックと評価を行い、脆弱性を早期に発見することが重要です。実際の評価にはファジングやペネトレーションテストを活用して、システムの脆弱性を発見し、強化することが有効です。

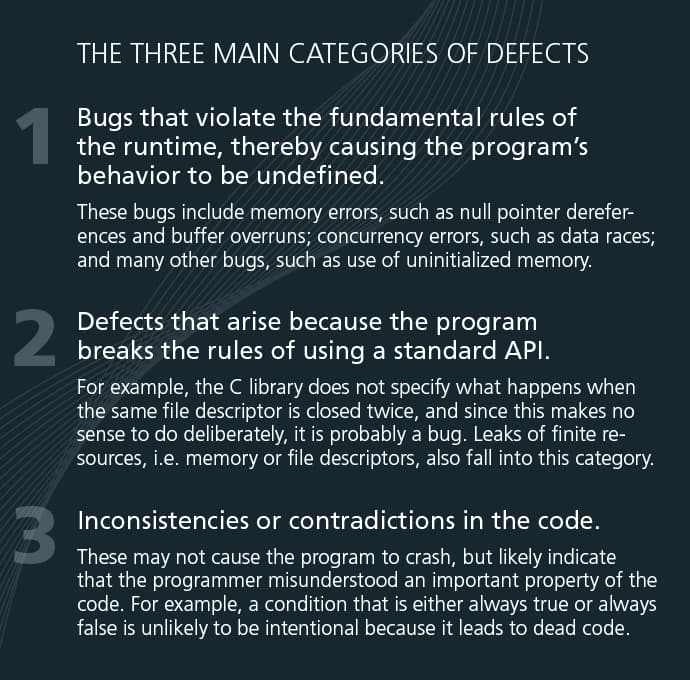

- ファジングとは

- ソフトウェアやシステムの脆弱性を発見するためのテスト手法であり、無効なデータや予期しない入力をシステムに送り込むことで、異常な動作やクラッシュを引き起こすことを目的としています。この手法は、特に入力検証の不備やバッファオーバーフローなどの脆弱性を見つけるのに効果的です。

- ペネトレーションテストとは

- システムのセキュリティを評価するために、実際の攻撃者の視点からシステムに対して攻撃を試みる手法です。このテストは、システムの防御機能を評価し、脆弱性を特定するために行われます。

5. 太陽光発電と蓄電池システムにおけるファジングとペネトレーションテストの利点

脆弱性の早期発見

ファジングを用いることで、システムの設計段階や運用中に潜在的な脆弱性を早期に発見できます。

自動化の可能性

ファジングは自動化が可能であり、短時間で多くのテストを実施できるため、効率的なセキュリティ評価が行えます。

実践的な評価

ペネトレーションテストは、実際の攻撃手法を模倣するため、システムの防御力を実践的に評価できます。

リスクの可視化

テストの結果、発見された脆弱性がどのように悪用される可能性があるかを具体的に示すことができ、リスク管理に役立ちます。

6. まとめ

太陽光発電と蓄電池システムの脆弱性とセキュリティリスクは、今後のエネルギーシステムにおいて無視できない問題です。システムのセキュリティ脆弱性は、ユーザーが安心してシステムを利用できなくなるだけでなく、料金の改ざんやなりすましにより経済的なダメージを受けたり、知らないうちに製品がサイバー攻撃の踏み台に使われたりする可能性があります。

これらのリスクを理解し、あらかじめ適切な対策を講じることで、より安全・安心な再生可能エネルギー利用が可能になります。スマートホームと再生可能エネルギー普及を止めないためには、セキュリティ対策の強化が必要です。

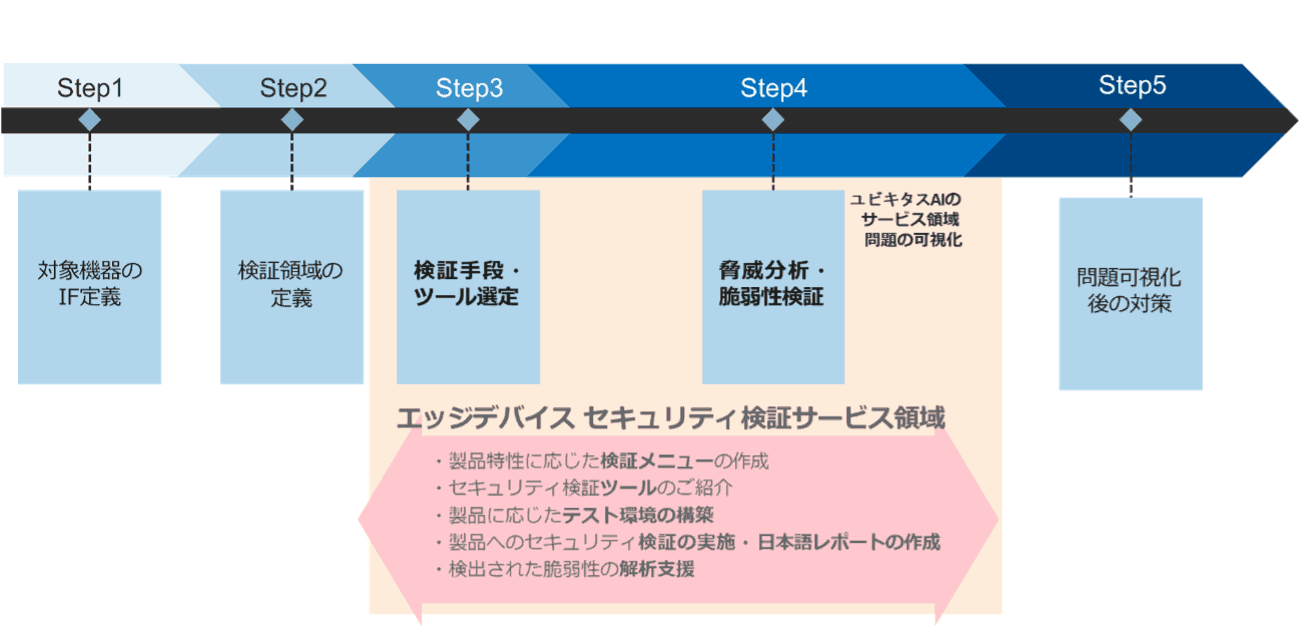

当社では、太陽光発電と蓄電池システム向けに、ネットワークとシステムのセキュリティ検証サービスを提供しています。ご興味のある方は、お気軽にご相談ください。

このコラムの著者

株式会社ユビキタスAI

エンベデッド第3事業部

永井 玲奈(ながい れな)

長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

より詳しく技術や関連製品について知りたい方へ

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

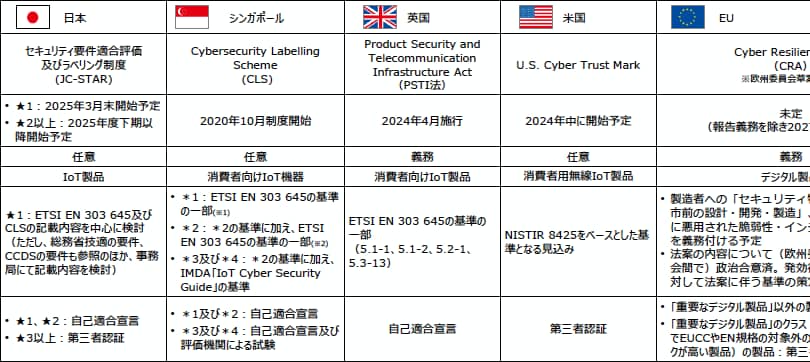

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

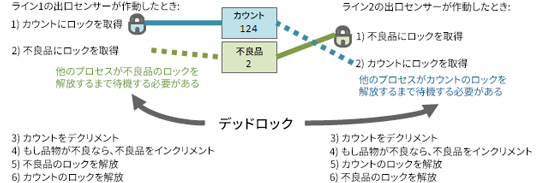

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

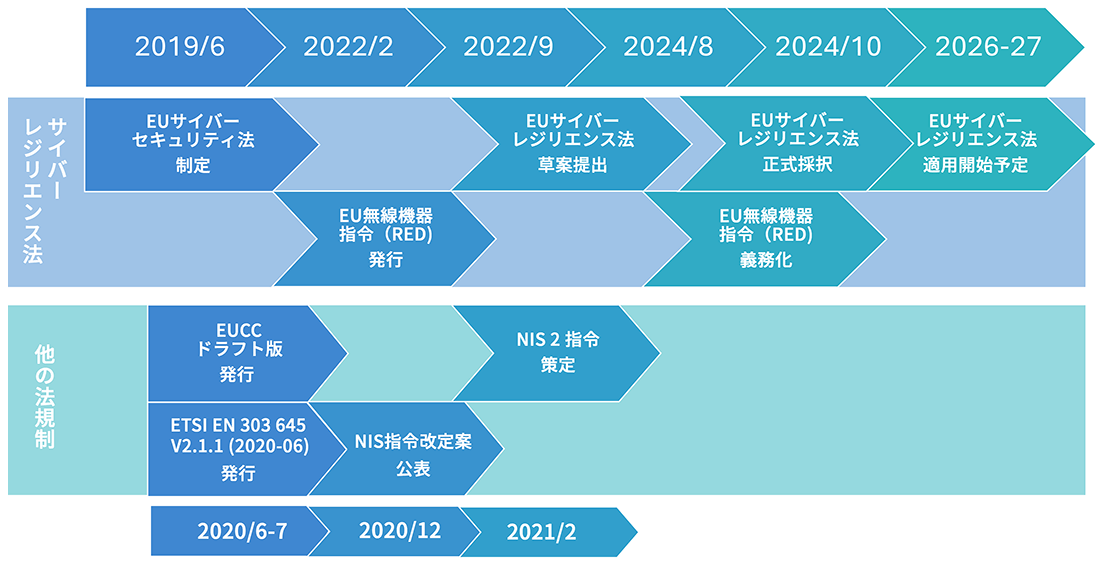

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

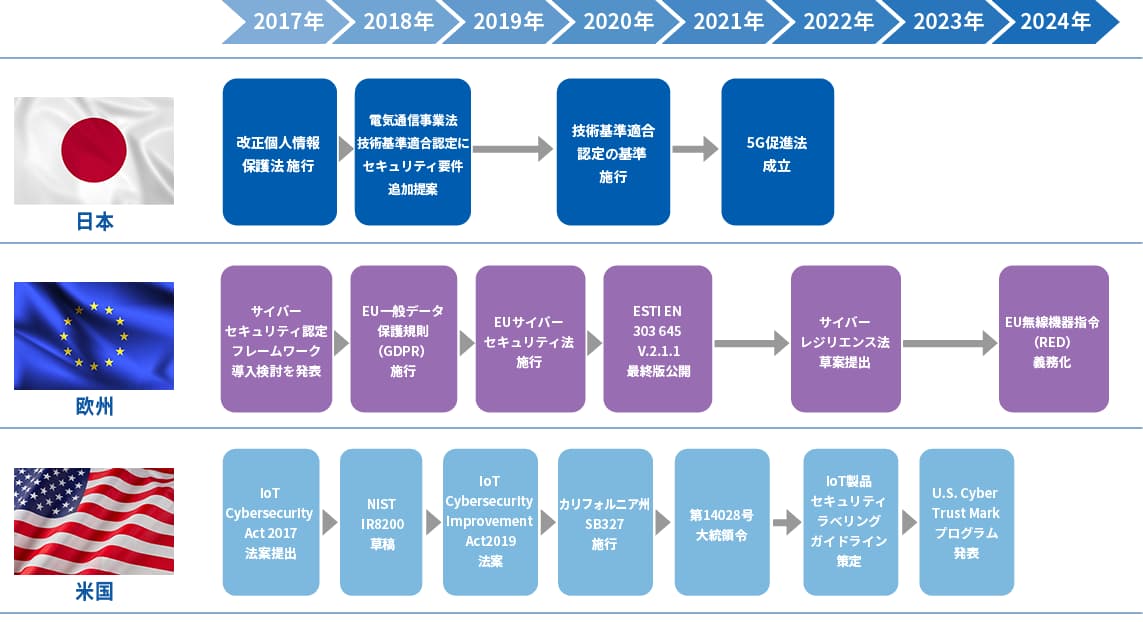

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

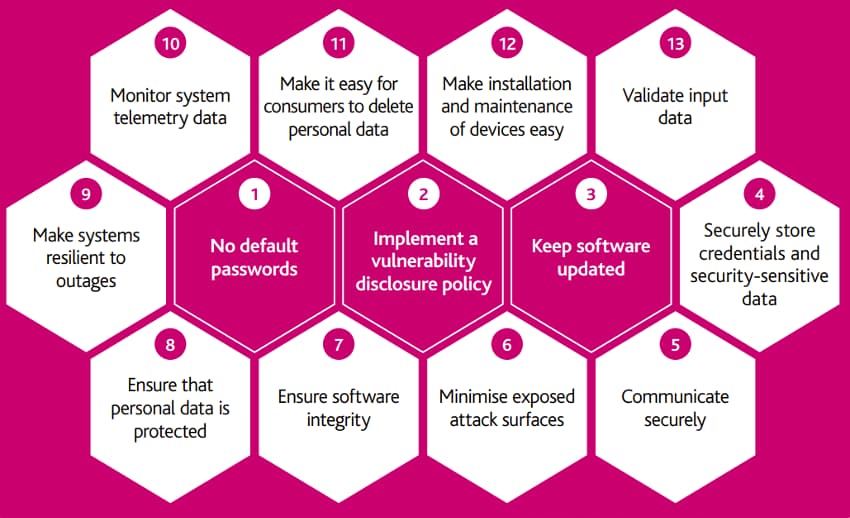

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

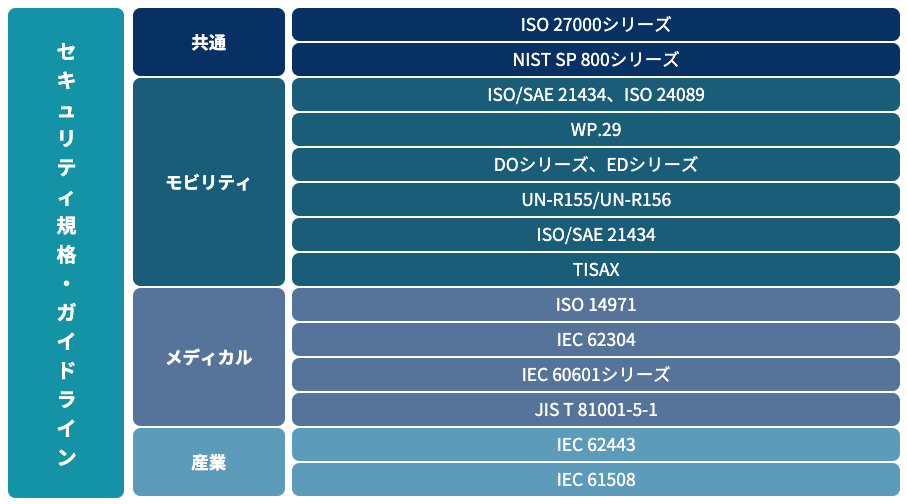

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14