検証環境の構築からレポート作成までエキスパートエンジニアが一括対応

検証環境の構築から検証の実施・レポートの作成までの全工程を、ユビキタスAIが請け負います。手間が減るだけでなく、他の製品への応用を考慮した試験環境の構築といった中長期的な視点での工程設計も可能です。

各種法規・ガイドラインの詳細については下記コラム記事をご覧ください。

2024年12月11日に発行されたCRAは、IoT機器などのデジタル製品にサイバーセキュリティ対応を義務付けるEUの法案です。2026年9月11日には脆弱性報告が義務化され、2027年12月11日には全要件が適用されます。違反した場合の厳しい罰則規定も設けられており、CRAの理解と対策検討が急務となっています。

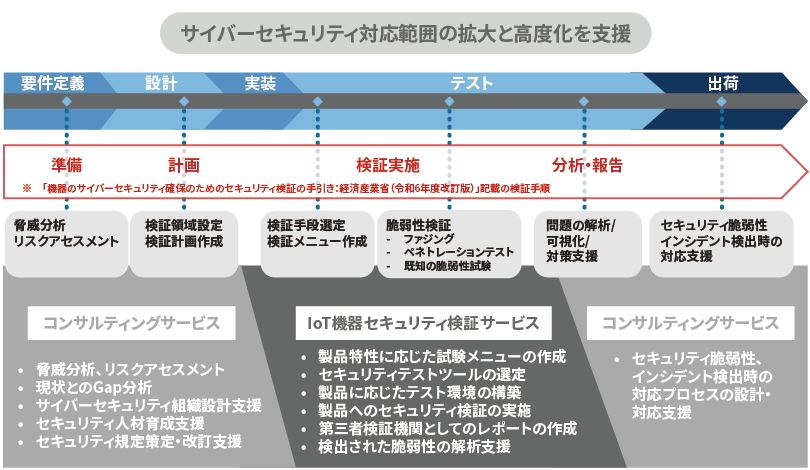

その他のサイバーセキュリティに関する法規やガイドラインに関しても、求められる要件には共通点が多く、それらに準拠するための対策も類似しています。ユビキタスAIでは、CRAをはじめ各種法規・ガイドラインで求められている要件を満たすためのリスクアセスメントやGap分析などのコンサルティングから、脅威分析に基づいたセキュリティ特性要件の検証サービスまで、さまざまなサービスを提供しています。これらのセキュリティ対応に課題を抱えている企業様は、お早めに当社までご相談ください。

\ 4項目で入力完了 /

オンデマンドウェビナーを見る\ サポート内容を知りたい方はこちら /

お気軽相談をするIoT機器の開発では、常にセキュリティリスクを考慮する必要があります。

ユビキタスAIのIoT機器セキュリティ検証サービスは、経済産業省の情報セキュリティサービス台帳に掲載されている高信頼・安心な機器検証サービスです。組込みシステムと各種プロトコルに精通し、専門知識を備えたユビキタスAIのエンジニアが、ファジングツール、脆弱性スキャンツールや独自スクリプトを使ってファズテスト、脆弱性スキャン、ペネトレーションテストを行います。ファジング用に使用される「beSTORM」は、経済産業省 商務情報政策局 サイバーセキュリティ課が策定した「機器のサイバーセキュリティ確保のためのセキュリティ検証の手引き」にも掲載されているファジングツールです。

※経済産業省 情報セキュリティサービス台帳:機器検証サービス | 情報セキュリティサービス基準審査登録制度

※IPA 情報セキュリティサービス基準適合サービスリスト:機器検証サービス

※経済産業省 機器のサイバーセキュリティ確保のためのセキュリティ検証の手引き

Basic IPv4

Basic IPv6

Bluetooth

Wi-Fi

VPN

Network Clients

Metro Ethernet

Mobile

Simple Network Clients

Routing

TLS

Tunneling

VOIP

CANbus

Files

SCADA(Modbus, EtherCAT, PROFINET)

USB

※未対応のプロトコルや独自プロトコルについてもカスタマイズによって対応可能です。

※対応プロトコルの詳細はこちら

検証環境の構築から検証の実施・レポートの作成までの全工程を、ユビキタスAIが請け負います。手間が減るだけでなく、他の製品への応用を考慮した試験環境の構築といった中長期的な視点での工程設計も可能です。

ユビキタスAIのプロトコルに関する知見を持ったエンジニアが効率の高いセキュリティ検証環境を構築し、beSTORMを利用することで、固有の検証環境でも費用を抑えた検証が可能です。

一つの機器、一つのプロトコル、コネクティビティ単位で始められます。また、繰り返し本サービスを利用することで、各ステップでの報告書(検証結果)を確認しながら、次の検証(より深い深度での検証)を行うかどうかを決められます。

Ethernet、Wi-Fi、Bluetooth/Bluetooth Low Energy、USB、NFCなどさまざまな通信インタフェースを標準サポート、独自プロトコルへの対応も可能です。

社内に検証ノウハウを蓄積したい場合には、beSTORMの利用権も含めてサービスを提供します。二回目以降、社内でbeSTORMを使って実施する場合にも、本サービスの成果物(オーダーメイドで作成した検証環境など)を継続的に利用できます。

IEC 62443 EDSA3.0.0認証取得済み、独自技術のアルゴリズムで優れた攻撃性能とホワイトハッカーのノウハウが詰め込まれたbeSTORMを用いたユビキタスAIのセキュリティ検証サービスは、各種法令・ガイドラインに準拠するためにさまざまな機器のセキュリティ検証を行う中で培われた豊富な知識と確かな信頼性の元で提供されます。

ユビキタスAIのセキュリティ検証サービスは、

エレクトロニクス製品全般の製品メーカーで採用されています。

| 実施内容 : | ファジング |

| プロトコル例: | WiFi、Ethernet |

| 実施内容 : | ファジング、パケット解析 |

| プロトコル例: | TCP/IP、HTTP、Modbus |

| 実施内容 : | ファジング、ペネトレーション、脆弱性スキャン |

| プロトコル例: | WiFi、NFC |

| 実施内容 : | ファジング、ペネトレーション |

| プロトコル例: | 有線LAN、無線LAN、NFC、RS-232C |

| 実施内容 : | ファジング、脆弱性スキャン |

| プロトコル例: | Bluetooth、CAN |

| 実施内容 : | ファジング、ペネトレーション |

| プロトコル例: | CAN、LTE、RS-232C、USB |

| 実施内容 : | ファジング |

| プロトコル例: | WiFi、Bluetooth、USB |

| 実施内容 : | ファジング |

| プロトコル例: | 有線LAN、無線LAN、Bluetooth、USB |

RED-DAは、欧州において無線機器のセキュリティを強化と消費者のプライバシーと個人情報を保護するために導入された、RED(Radio Equipment Directive:無線機器指令)のサイバーセキュリティ要件を実行するための委任法令です。

MFP(Multifunction Printer)は、その便利さの背後には深刻なセキュリティリスクが潜んでいます。サイバー攻撃者は、MFPの脆弱性を利用してオフィスのネットワーク全体を危険にさらします。本コラムでは、MFPの具体的な脆弱性と対策、セキュリティリスクについて説明します。

2023年8月、FCC(米連邦通信委員会)は、IoT製品のサイバーセキュリティラベリングプログラム「U.S. Cyber Trust Mark」を2024年後半に運用開始すると公表しました。これは、米国連邦政府の支援と大手小売業者の参入による市場競争を通じて、IoT製品のセキュリティ水準を向上させるための取り組みです。

シンガポールでは、シンガポールサイバーセキュリティ庁(CSA)がアジア太平洋地域で他国に先駆けてIoT製品のセキュリティレベル向上に取り組み、2020年にサイバーセキュリティラベリングスキーム(CLS)を導入しました。

サイバーレジリエンス法(CRA:Cyber Resilience Act)は、2022年9月に欧州委員会にて草案が提出され、当初は2023年後半の発行、2025年後半の適用を目指していましたが、2024年8月現在、施行に至っていない状態です。違反した企業に多額のペナルティを課すこの法律には大きな反響がありました。

経済産業省が推進するIoT製品のセキュリティ適合性評価制度は、2024年度上期にスキームオーナーである独立行政法人情報処理推進機構(IPA)により開始の発表が予定されており、現在、各方面で注目されています。

PSTI法とは、英国におけるIoT製品のセキュリティ制度で、2023年9月14日に法律として成立し、2024年4月29日に発行が予定されている、製品のセキュリティと通信インフラを強化するための法案です。対象製品のサプライチェーン内の企業は本法案への準拠が求められます。

2022年9月、欧州委員会はサイバーレジリエンス法(Cyber Resilience Act: CRA)を法案として提出し、2025年中の適用を目指して審議が行われています。この法律は、サイバーセキュリティ規則を強化し、より安全なデジタル製品が市場に流通されることを目的としています。

2023年4月1日、厚生労働省告示第67号が通知され、医療機器の基本要件基準に「サイバーセキュリティを確保するための要件」が追加されました。2024年3月31日までの1年間を移行期間としていますが、移行期間終了後に機器の承認を申請する場合、機器メーカーは新規制への適合性を証明する必要があります。医療機器のセキュリティ規格JIS T 81001-5-1に準拠したサイバーセキュリティ対策として、ユビキタスAIでは医療機器セキュリティ検証サービスを提供しています。「コンサルティング」「脆弱性スキャン」「ファジングテスト」「ペネトレーションテスト」などのサービスメニューを用意し、お客様のご要望に応じた対応が可能です。

このたび、当社のIoT機器セキュリティ検証サービス事業を担当する永井が執筆したコラム「ファジングでIoT機器のセキュリティ対策を万全に!~第1回 サプライチェーン攻撃と脆弱性テスト」が、Japan Security SummitのSpecial Editionブログで掲載されました。近年、急増するサイバー攻撃によって政府機関や医療機関などのさまざまな分野で被害が拡大しており、特にIoT機器はその主要な攻撃対象になっています。

IoT機器に十分なセキュリティ対策が必要であることは常識となりつつあるものの、「IoTセキュリティ検証をどこまでやればよいのか分からない」という現場の声も多く聞かれます。実際にセキュリティ対策の取り組みを開始すると、セキュリティ検証を行うにあたり人材確保、体制構築、IoT機器の製品特性に合わせた検証の進め方、難解なガイドラインの解釈など様々な課題に直面します。

実績のあるIoT機器のセキュリティ対策として知られているファジング(Fuzzing)ですが、そもそもファジングとは何かご存知ですか?独立行政法人情報処理推進機構 セキュリティセンター著「ファジング活用の手引き」によると、ファジングとは、「検査対象のソフトウェア製品に『ファズ(英名:fuzz)』と呼ばれる問題を引き起こしそうなデータを大量に送り込み、その応答や挙動を監視することで脆弱性を検出する検査手法」とされています。

セキュリティ規格・ガイドラインは膨大な数に上り、 ファジングが含まれるものだけを抜き出しても相当数になります。事業や情報資産を守るべく整備されているガイドラインも、加速する環境の変化に応じて改訂され続けているため、ただでさえ膨大な数の規格・ガイドラインに加え、それぞれのアップデートに追随する必要があります。そのような環境下で、自社の事業に関連するセキュリティ規格やガイドラインを抜け漏れなく把握し、

ファジングは、ブルートフォース攻撃(総当たり攻撃)を主とする検査手法です。大変重要、かつ有効な検査手法である一方、個々のテストケースの作成とそれらの実施には、多大な時間と労力が必要とされます。このため、非常に短い期間での開発を要求される昨今のプロジェクトでは、できる限り効率的なアプローチが求められます。

HEMSはスマートハウスを実現するための重要なシステムであり、ECHONET Lite規格を通じた通信で省エネ機器や設備をIoT化し、エネルギーマネジメントやリモートメンテナンスを提供します。しかし、インターネットへの接続により外部からの攻撃リスクが存在し、家電機器が不正操作される可能性もあるため、セキュリティ対策が重要です。

Infortainment/ADAS(先進運転支援システム)/ECU/ドライブレコーダー

ファクトリーオートメーション(FA)/ビルディングオートメーション(BAS)/オフィスオートメーション(OA)/プロセスオートメーション(PA)/POS

Digital Camera/Digital TV/IoT家電

手術用ロボット/血糖計/輸液ポンプ/体外血液循環装置/内視鏡/治療機器

太陽光発電/照明/EV/PHV/蓄電池/燃料電池/スマートメーター

ノートPC / デスクトップPC/産業用PC/エンタープライズサーバー/データセンター