物流と産業の安全性を守る:ファジングという選択肢

このコラムを読んでわかること

- 現場の「想定外」にどう備えるか

- 現場でのインシデント事例とファジングの活用例

- 関連する規格とガイドライン

1. 現場の「想定外」にどう備えるか

物流や産業の分野では、デジタルピッキング、AGV(無人搬送車)、自動倉庫、配送管理システムなど、ソフトウェアによる制御が当たり前になりました。しかし、こうしたシステムが「想定外の入力」や「異常な通信」に直面したとき、どれだけ安全かつ安定して動作できるでしょうか?

この問いに対する一つの答えが「ファジング」です。

2. なぜ今、ファジングなのか?

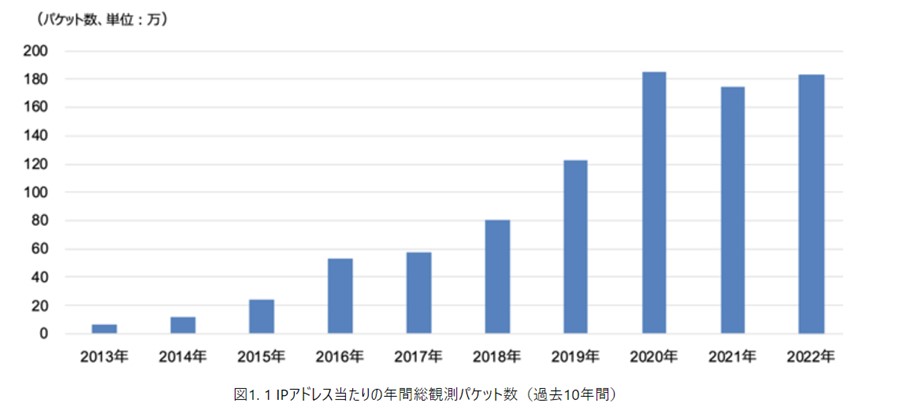

製造業の現場では、デジタルピッキングや自動倉庫、配送管理システム、産業用ロボットなど、あらゆる工程がデジタル化・自動化されています。これにより効率は飛躍的に向上しましたが、同時に「想定外の入力」や「異常な通信」によるシステム障害やセキュリティリスクも増大しました 。

こうしたリスクに対して、従来のテスト手法では十分な対応とはならないケースが増えています。そこで注目されているのがファジングです。意図的に異常なデータをシステムに送り込み、脆弱性や不具合を洗い出すテストが有効と考えられています。

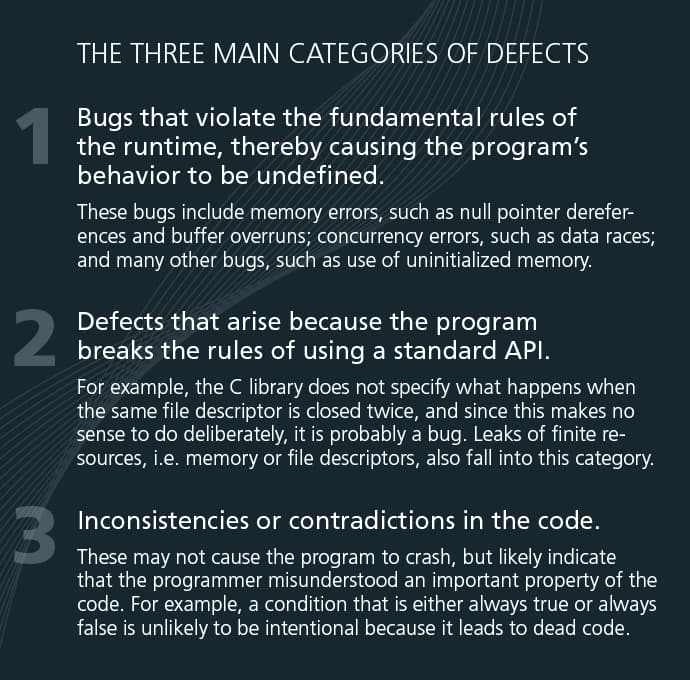

3. ファジングとは何か?

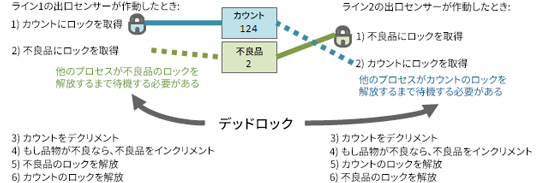

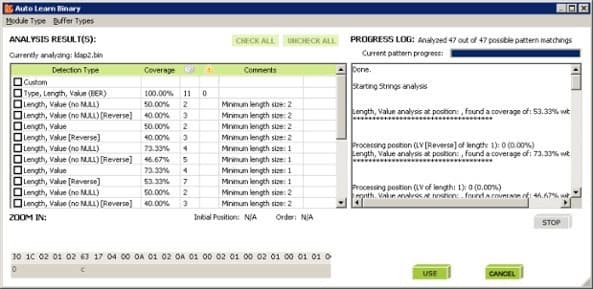

ファジングは、ソフトウェアやシステムに対して「無効」「予期しない」「ランダム」なデータを大量に入力し、クラッシュや異常動作を引き起こすかどうかを観察するテスト手法です。もともとはセキュリティ分野で使われてきましたが、近年では、組込み機器や産業用制御システム(ICS)にも応用が広がっています。

特に、ブラックボックステストとしてのファジングは、内部構造を知らなくても実施可能なため、外部からの攻撃や誤操作をシミュレーションするのに適しています。

4. 現場でのインシデント事例とファジングによる対策例

| 発生時 | 分野 | インシデントの詳細 | 影響 | ファジングによる対策 |

|---|---|---|---|---|

| 2023年 | 産業制御機器 | Modbus TCPやDNP3などのプロトコルにおいて、異常なパケットを受信するとDoS状態に陥る。 | 制御システムがー時的に応答不能となり、工場ラインや重要インフラの停止リスクが発生。 | 異常なプロトコルパケットや境界値データを自動生成して送信することで DoSやクラッシュを引き起こす入力パターンを事前に検出。 |

| 2024年 | 物流スキャナ | Androidベースの物流端末における入力処理の脆弱性。異常な入力データによりUIがクラッシュし、 バッファオーバーフローが発生。 | 物流端末が一時的に使用不能となり 、物流業務に遅延が発生。 | 入力データのファジングでUIクラッシュやバッファオーバーフローを事前に検出。 |

| 2024年 | 自動倉庫システム | API経由での異常なリクエストにより、ピッキングロボットが誤作動。異常な棚番号や商品コードが含まれていた。 | 倉庫の一部が停止し、出荷遅延が発生。 | APIファジングで異常系の動作を事前に検証。 |

| 2024年 | AGV | センサー異常値によりAGV が誤作動し、ライン停止負の距離値やスパイク値が原因。 | 工場ラインが一時的に停止し、生産に遅延が発生。 | センサーデータの異常値ファジングで安全停止機能の検証。 |

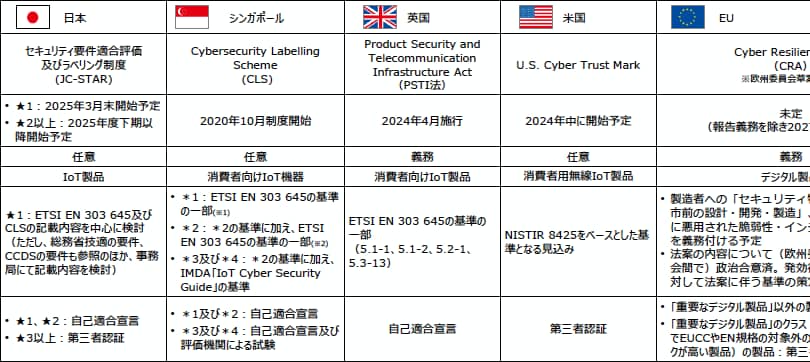

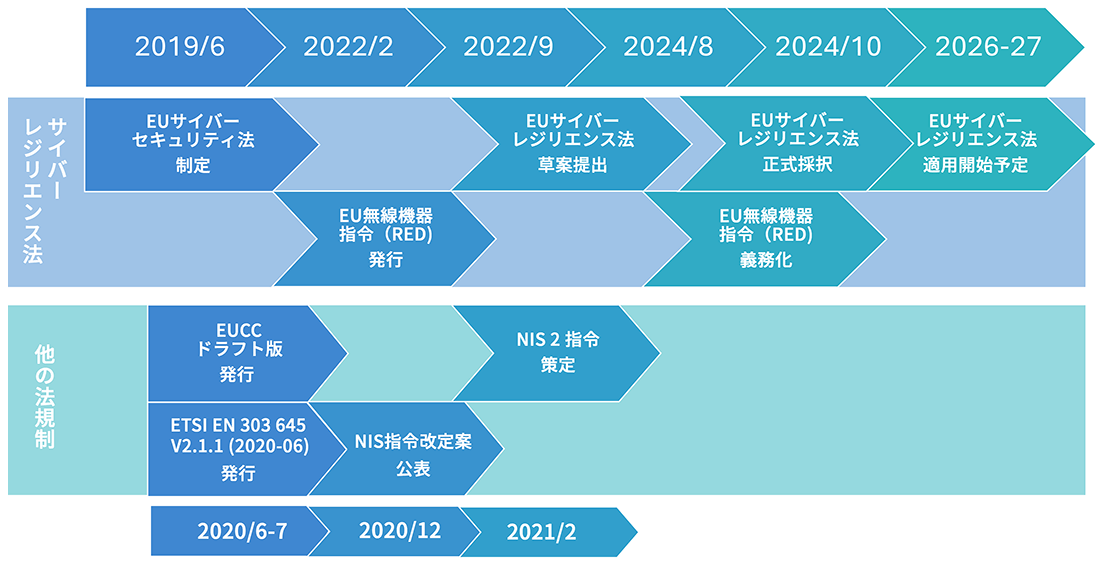

5. 規格などでの推奨

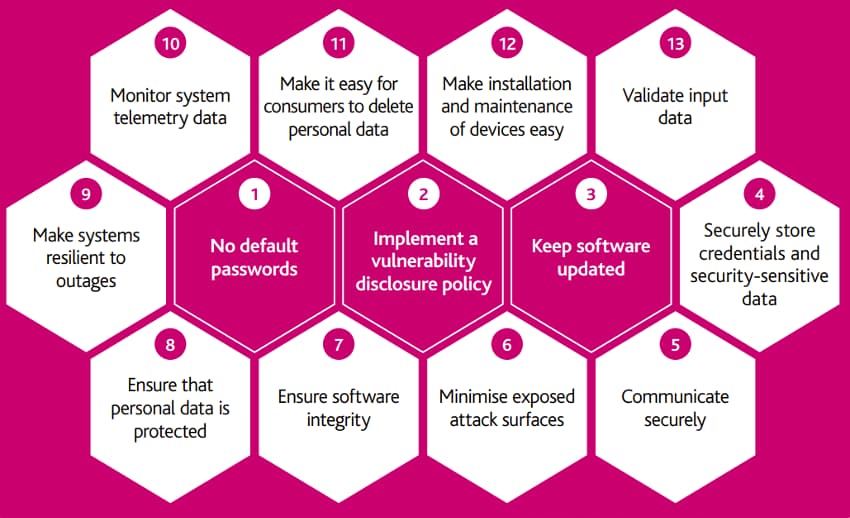

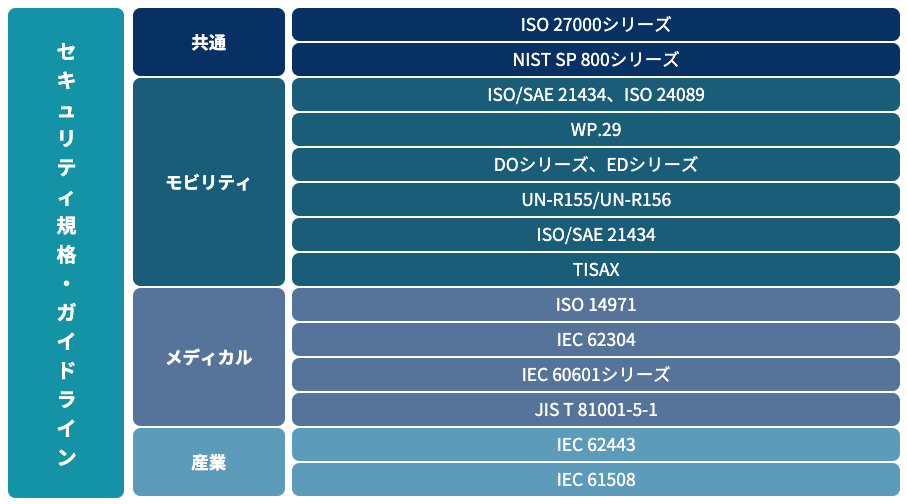

ファジングは単なる“便利なテスト手法”ではなく、国際規格やガイドラインでも推奨される評価手段です。

- IEC 62443-4-2:

産業用制御システムのセキュリティ要件として、異常入力テストやブラックボックステストが求められています。セクション タイトル 主なポイント 4.3 Security Requirements for IACS Components コンポーネントは予期しない入力や異常なデータに対しても安定して動作する必要があり、異常入力テスト (ファジングを含む )やブラックボックステストが求められる。 5 Security Level Capability (SL-C) セキュリティレベル (SL1~SL4) に応じてテストの厳格さが増し、SL2以上では意図的な攻撃や誤操作に対する耐性が求められ、 異常系テストの実施が推奨される。 Annex B Testing and Verification Guidance 各セキュリティ要件に対するテスト方法のガイダンスが記載されており、異常入力や境界値テストなどが含まれる。 - NIST:

米国のセキュリティ評価ガイドラインで、ファジングを含む動的テストが明記されています。発行年 文書番号 文書名 記載内容 2007年 SP 800-95 Guide to Secure Web Services ファジングの定義と実装方法 2008年 SP 800-115 Technical Guide to Information Security Testing and Assessment ファジングをセキュリティ評価手法の一つとして推奨 2015年 Fuzz Testing for Software Assurance ファジングはセキュリティ脆弱性を発見する有効な手法として紹介 2021年 NISTIR 8397 Guidelines on Minimum Standards for Developer Verification of Software ファジングを含むソフトウェア検証技術の推奨 最新版 SP 800-53 Security and Privacy Controls 入力検証や異常検出の一環としてファジング的手法が例示 最新版 SP 800-171 Protecting Controlled Unclassified Information セキュリティテストの一環として未知の脆弱性検出手法が推奨 - IPA「ファジング活用の手引き」:

日本国内でも、ソフトウェア品質とセキュリティの両面からファジングの導入が推奨されています。(IPA ファジング活用の手引き)

6. まとめ

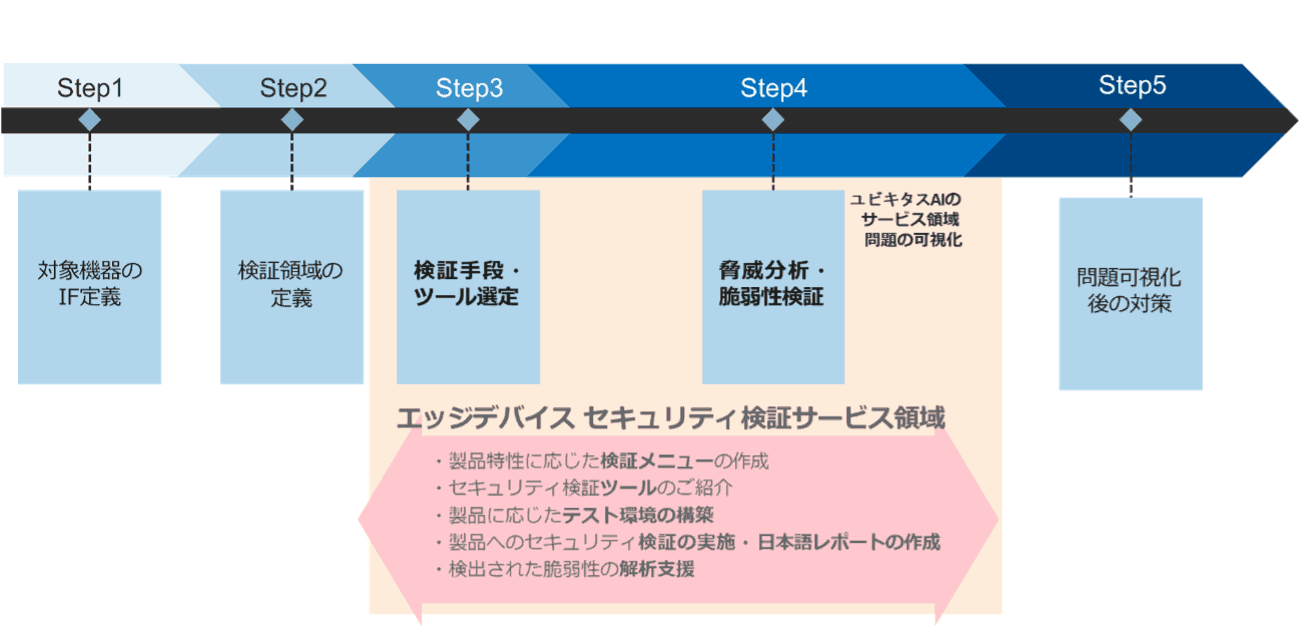

ファジングは、各種企画やガイドラインでも推奨されている、製品の堅牢性を担保するために便利なツールです。しかし、導入すればすぐに効果が出る“魔法のツール”ではありません。適切な環境構築、ツール選定、テスト設計には、セキュリティとソフトウェアテストの両面に精通した知見が求められます。そのため、初期導入フェーズでは、専門のセキュリティベンダーやファジングに精通した技術パートナーの支援を受けることが、最も効率的かつ安全なアプローチです。社内にノウハウを蓄積しながら、段階的に内製化を進めるのが理想的です。

このコラムの著者

株式会社ユビキタスAI

エンベデッド第3事業部

永井 玲奈(ながい れな)

長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

より詳しく技術や関連製品について知りたい方へ

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

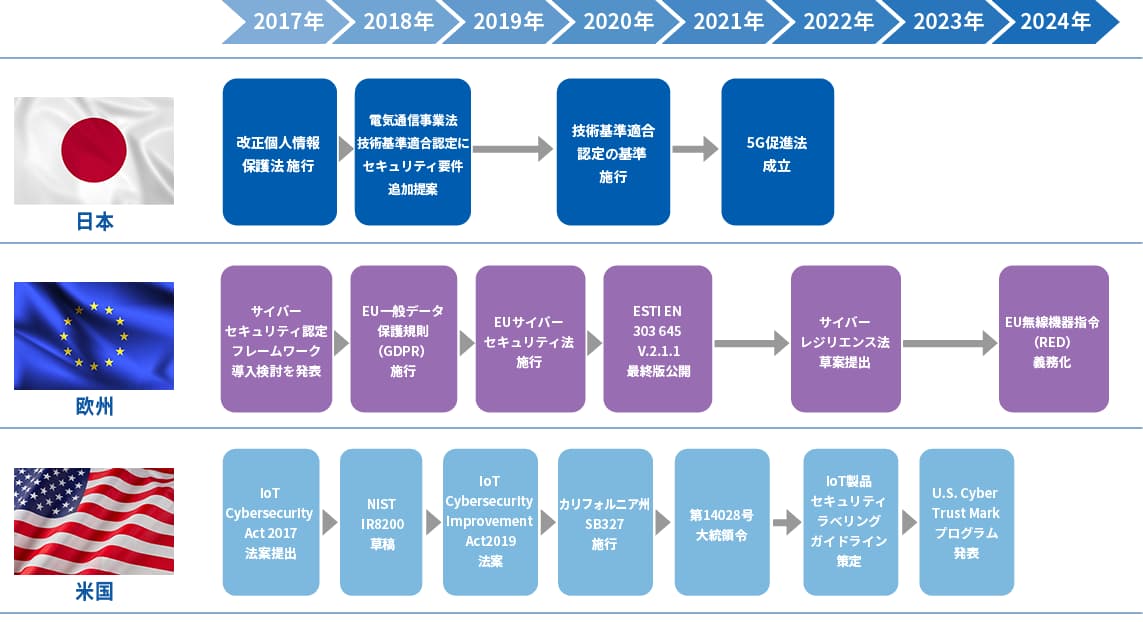

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

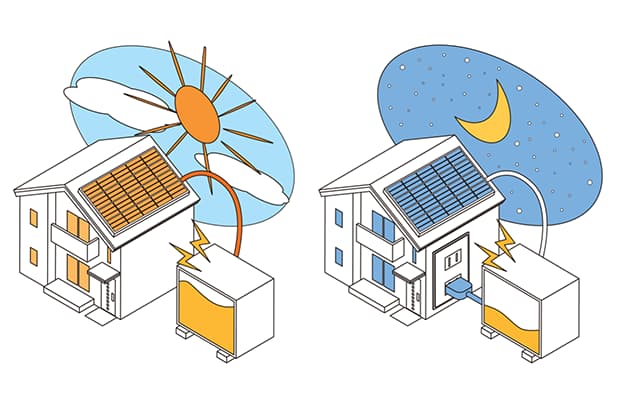

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14