脆弱性検証―何をどこまで実施すれば良い?

IoT機器に十分なセキュリティ対策が必要であることは常識となりつつあるものの、「IoTセキュリティ検証をどこまでやればよいのか分からない」という現場の声も多く聞かれます。実際にセキュリティ対策の取り組みを開始すると、セキュリティ検証を行うにあたり人材確保、体制構築、IoT機器の製品特性に合わせた検証の進め方、難解なガイドラインの解釈など様々な課題に直面します。

IoT機器のセキュリティ検証どこから手を付けるべきか、そしてどこまでやるべきかについて、技術面と運用面に分けて考えてみます。

1. 技術面

まずは、製品の攻撃経路になりうるI/Fの洗い出しから始めます。IoT機器ごとに多様なI/Fを搭載しているため、どこから攻撃されそうなのか、そのリスクを検討する。攻撃はネットワーク以外のI/F(USB、Bluetoothなど)にも存在するので要注意です。

次に、攻撃者視点でアプローチを考え、IoT機器の特性に応じたテスト環境を構築します。

そして、組込み機器の視点での解析となりますが、そもそも人手でテストケースやパターンを作成するには時間的にもコスト的に限界があります。

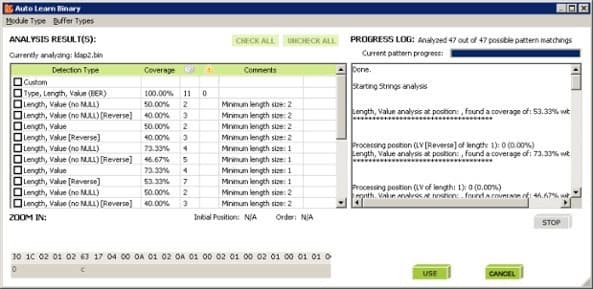

例えばファジングテストで4byteのパケットを流すにしても、8bit×4byte=32bit、すなわち2の32乗=42億個の組み合わせで総当たりしなければなりません。

自動化はもちろん、あらかじめ過去の脆弱性や攻撃者の視点でシナリオを持ったツールを活用して、効果的なテストを行うことが肝要です。

2. 運用面

まずは、現行モデルの問題点の可視化が大切です。本来、上流工程の設計段階からセキュリティを考慮できれば理想的ですが、開発期間もコストも膨大なものになってしまいます。

したがって、現行モデルから入り、フィードバックできるような問題点をみつけて、次世代のモデルに反映していくことが現実解となります。

また、ユーザーからセキュリティ要件を受けてメーカーが対応する場合は、なかなか迅速に検証できないことも多々あります。

そこで、セキュリティパートナーに検証業務を委託することにより、リードタイムの短縮や、第三者視点での客観的なエビデンスの提示を受けることができます。

3. 効率的な脆弱性検証を実現するには

ここまでの技術面と運用面の両方のポイントを踏まえ「何から手を付けて、どこまでセキュリティ検証を行えばよいのか」の問いに対する答えは、「まず始めてみることが重要」ということになるでしょう。セキュリティ対策は「進化し続けなければならないもの」であり、機器の特性にあった最適解を考える必要があるからです。

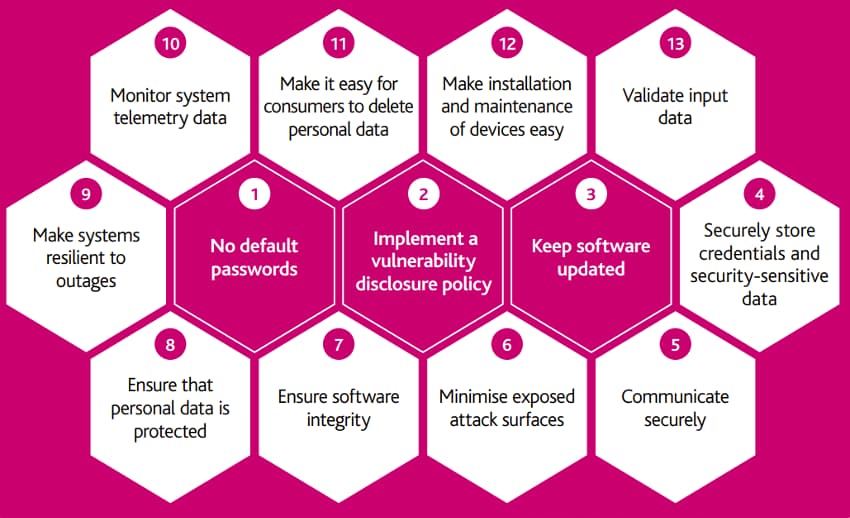

また、機能・サービス・I/F単位でセキュリティの課題が発生するため、「本当に求められる機能を絞り込み、不要な機能を搭載しないこと」が安全性を高めるもう一つの答えになるでしょう。

自社での解決だけでは限界があるため、検証ツールの導入やパートナーとの連携、他社の事例なども参考にして、セキュリティ検証のカバレッジを考えると良いでしょう。

4. 実績あるセキュリティ検証サービス

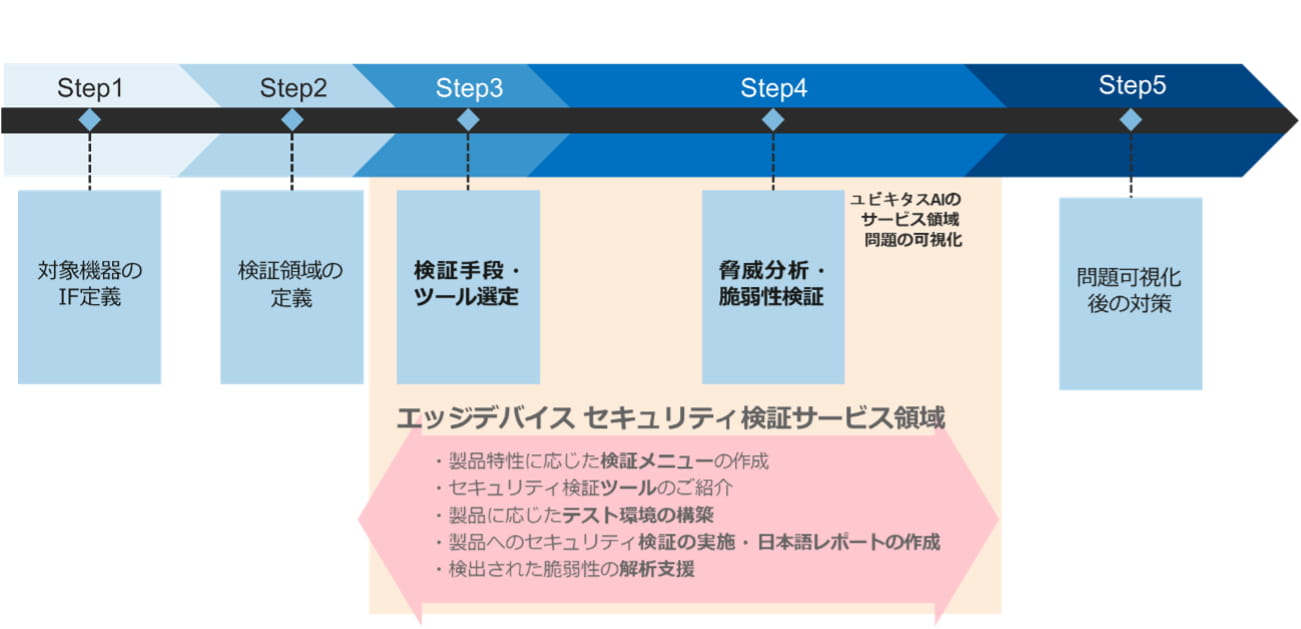

当社では、ライフサイクルに合わせてIoTセキュリティ検証フレームワークbeSTORMおよび脆弱性検証スキャンツール、独自のスクリプト等を使用した脆弱性診断サービス、セキュリティ定期健診サービスなどを提供しています。

一般的にIoT機器のセキュリティ検証にはお客様が必要とする要件の決定に想定以上の時間がかかることが多く、結果として検証作業が完了するまでに半年以上かかるケースもあり、製品スケジュールに間に合わなくなることも少なくありません。

数多くの機器に検証サービスを実施した経験のある当社と相談の機会を持つことで、タイムリーな対応を実現し、機器の安心・安全を目指しませんか?

このコラムの著者

株式会社ユビキタスAI

エンベデッド第3事業部

永井 玲奈(ながい れな)

長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

より詳しく技術や関連製品について知りたい方へ

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

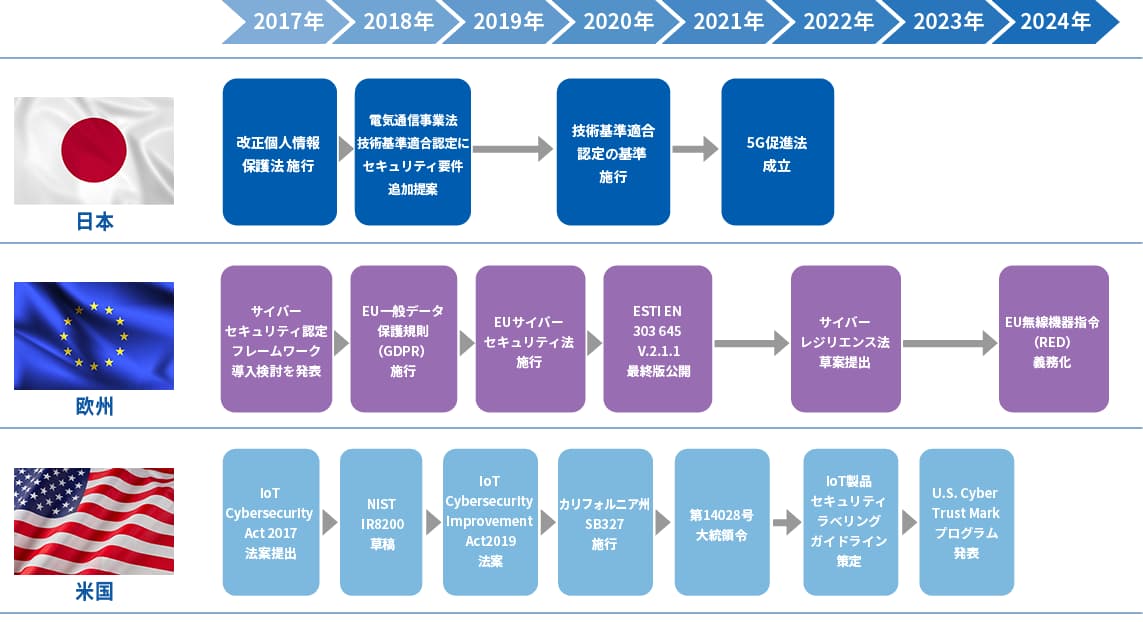

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

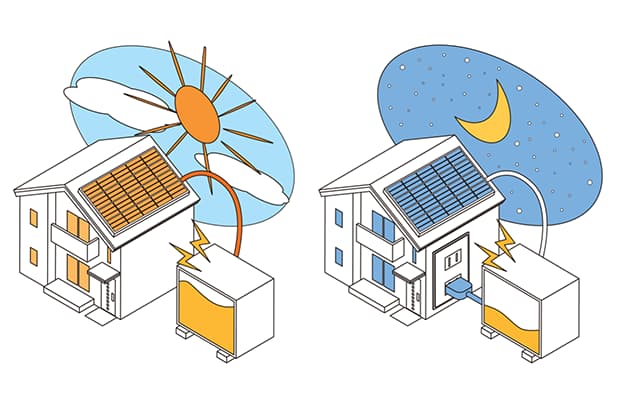

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

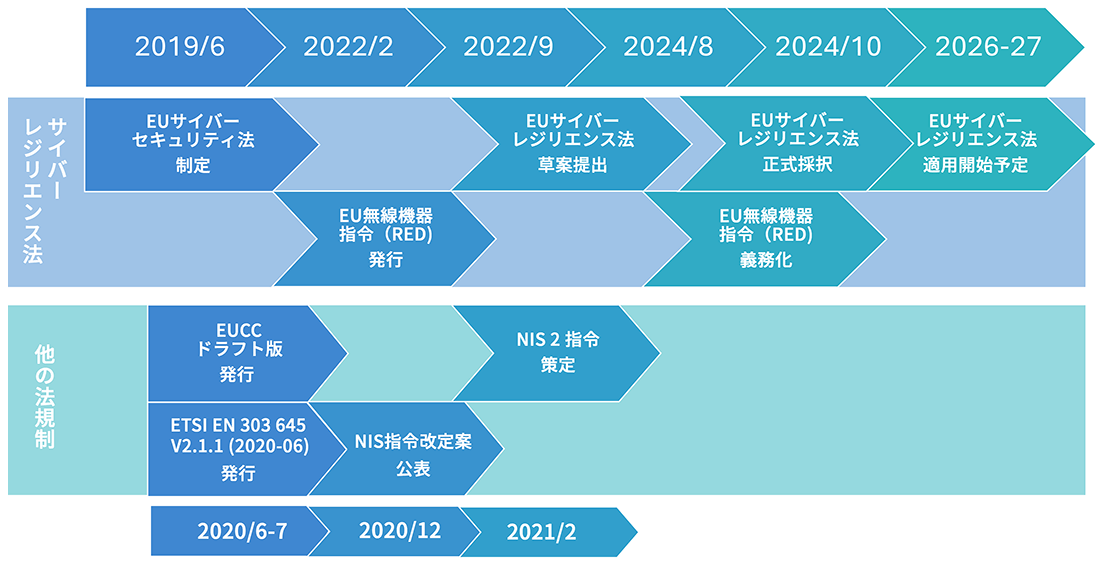

もう待てない、サイバーレジリエンス法対策

2024.09.17

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

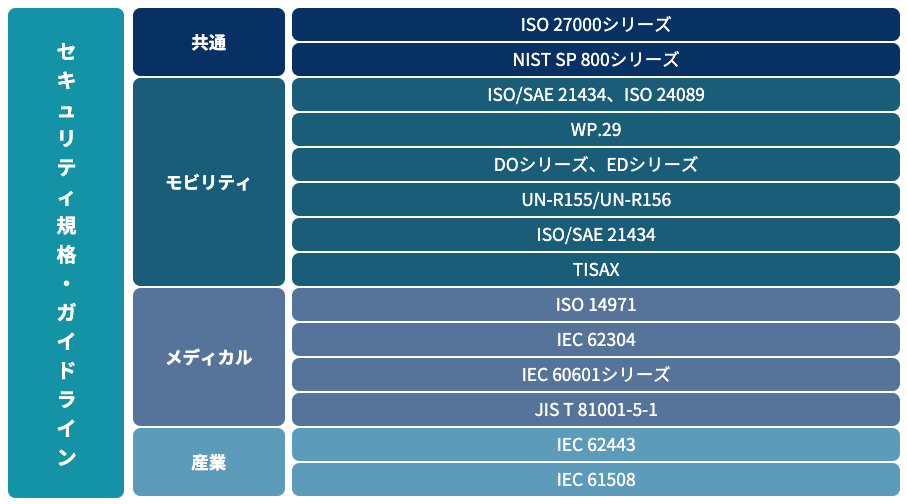

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14

- 全製品・サービス一覧

- Linux/Android高速起動

- セキュリティ

- ソフトウェア開発支援・検証

- ミドルウェア

- ネットワークマネジメント

- リアルタイムOS

- BIOS

- AI

- コンサルティング/サービス

- マルチメディア

- エミュレータ/プログラマ

- 産業一覧

Automotive

自動車

Infortainment/ADAS(先進運転支援システム)/ECU/ドライブレコーダー

Industrial

産業用機器

ファクトリーオートメーション(FA)/ビルディングオートメーション(BAS)/オフィスオートメーション(OA)/プロセスオートメーション(PA)/POS

Consumer

民生機器

Digital Camera/Digital TV/IoT家電

Medical / Healthcare

医療 / ヘルスケア機器

手術用ロボット/血糖計/輸液ポンプ/体外血液循環装置/内視鏡/治療機器

Smart Energy

スマートエネルギー

太陽光発電/照明/EV/PHV/蓄電池/燃料電池/スマートメーター

PC / Server

PC / サーバー

ノートPC / デスクトップPC/産業用PC/エンタープライズサーバー/データセンター