連載|4ステップで実現するIoTデバイスセキュリティ第1回 IoTデバイスのセキュリティを向上させる4ステップとは

IoTの進化は、私たちの生活や産業に革新をもたらす一方で、セキュリティの課題を急速に拡大させています。膨大な数のデバイスがネットワークに接続される現代では、従来の開発手法だけでは安全性を確保することが困難です。本連載では、IoTデバイスのセキュリティを強化するための実践的なアプローチを、複数回にわたり解説します。今回は、現状の課題と、それを克服するための4つの基本ステップを紹介します。

この連載の記事一覧

連載|4ステップで実現するIoTデバイスセキュリティ

1. はじめに

クラウド、接続エンドポイント、無線技術、そしてビッグデータの力を背景に、モノのインターネット(IoT)とMachine-to-Machine (M2M)の進化は、ソフトウェア開発チームにとって最悪な状況を形成しつつあります。ベンダー各社は、19兆ドル規模(*1)と予測されるIoT市場においてシェア獲得を競っています。この市場は500億台以上のIoTデバイスで構成され、自動車、エネルギー/公益事業、家電、コンシューマーエレクトロニクス、医療、教育、製造業など、ほぼすべてのカテゴリーに及んでいます。

この新しい組み込み機器の環境では、ネットワーク接続の増加に加え、機密データの保存や送信が日常的に行われるようになっています。しかし、いまだに多くのメーカーは、従来型で固定化されたサプライチェーン、エンジニアリングや品質保証プロセスを用いて製品を開発しており、今日の高度に接続された「スマート」デバイスの複雑性に対応できる設計にはなっていません。さらに、エンジニアリングチームはますます多様化するサプライヤーを活用し、IoT需要に対するビジネスおよび市場の要求を満たすために、コスト削減を狙ってサードパーティ製ソフトウェアへの依存度を強めています。

では、次世代IoTデバイスをより安全に保護するために、デバイスソフトウェアの開発プロセスはどのように進化すべきでしょうか。まず重要なのは、次世代のソフトウェア保証と「セキュリティ・ファースト」な開発手法を組み込んだ、堅実な計画を立てることです。開発チームは、設計初期からデプロイまでの全工程でセキュリティ、安全性、品質を意識しつつ、いかに迅速にソフトウェアを提供するかを再考する必要があります。

IoTシステムは複雑かつ動的であり、それを攻撃しようとする敵対者も多様かつ高度です(B. Zornら、*2)。しかし、この「再興」は「ゼロからの作り直し」を意味するわけではありません。成功の鍵は、利用可能な最良のツールを活用し、開発中のソフトウェアを分析して、IoT特有の問題を洗い出すことです。これには、自社で開発したソースコードだけでなく、サードパーティ製のバイナリコードの解析も含まれます。

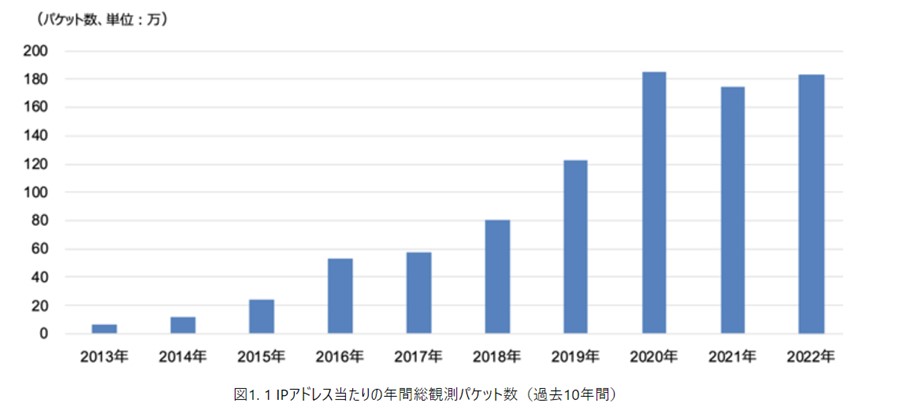

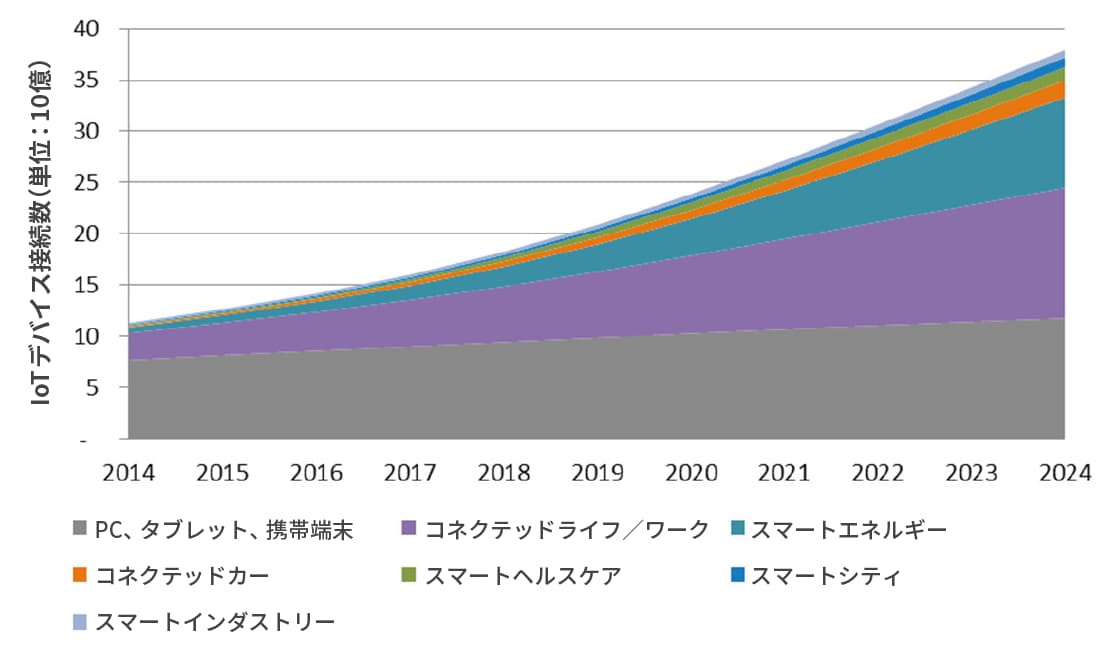

IoTデバイスの接続数は指数関数的に増加しており、これは大きなビジネスチャンスである一方で、重大な課題でもあります。実際、接続数は4〜5年ごとに倍増しています。

図1. デバイスタイプ別 IoT デバイス接続数の増加推移 参照元:http://enterprise-iot.org

参考文献

*1. Cisco CEO Pegs Internet of Things as $19 Trillion Market.

*2. Systems Computing Challenges in the Internet of Things.

2. IoTデバイスのセキュリティ向上に役立つ4ステップの品質管理ガイド

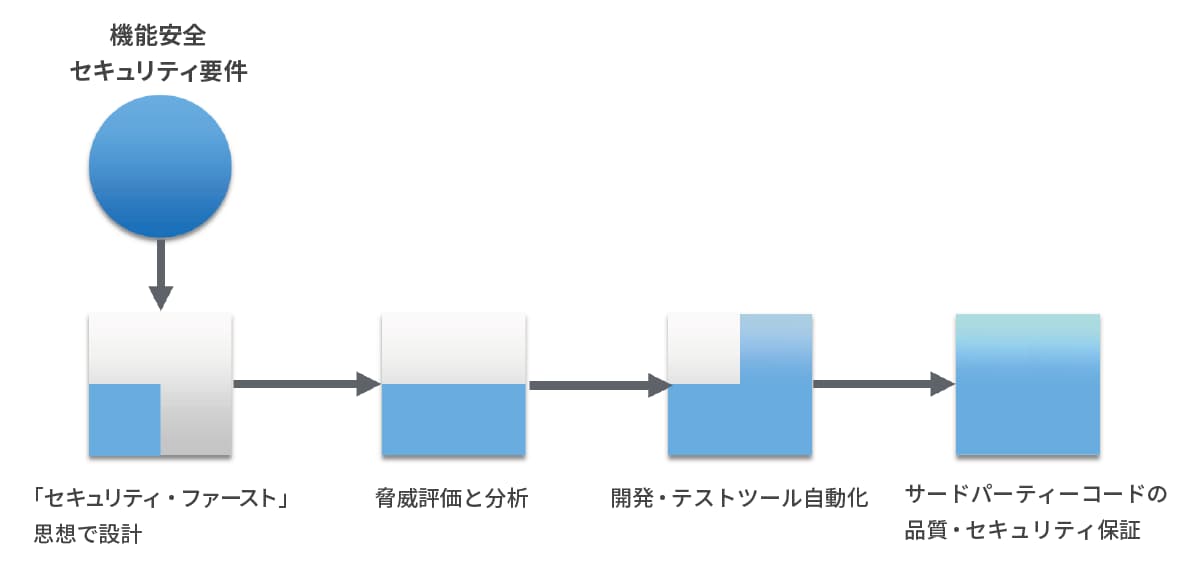

以下の4つの主要ステップを組込みソフトウェア開発プロセスに取り入れることで、高度に接続されたデバイスのセキュリティ(および品質)を向上させることができます。

1. 「セキュリティ・ファースト」思想で設計する

IoTの世界における接続デバイスでは、開発のすべてのフェーズでセキュリティを最優先に考慮する必要があります。優れた開発チームは、セキュリティ要件、開発工程、テスト計画をスケジュールや予算に組み込みます。デバイスセキュリティには未知の要素やリスクがつきものですが、自動化されたソフトウェアツールはセキュリティ保証の大きな助けとなります。

2. システム全体で脅威評価と分析を行う

より大きなIoTインフラの一部となるデバイスにおいては、システム全体の視点で潜在的なセキュリティ課題を把握することが重要です。脅威評価では、デバイスに対する攻撃ベクトルを調査・分析します。これはすべてのIoTシステムにおいて不可欠なプロセスです。

3. 可能な限りツールやプロセスの自動化を活用する

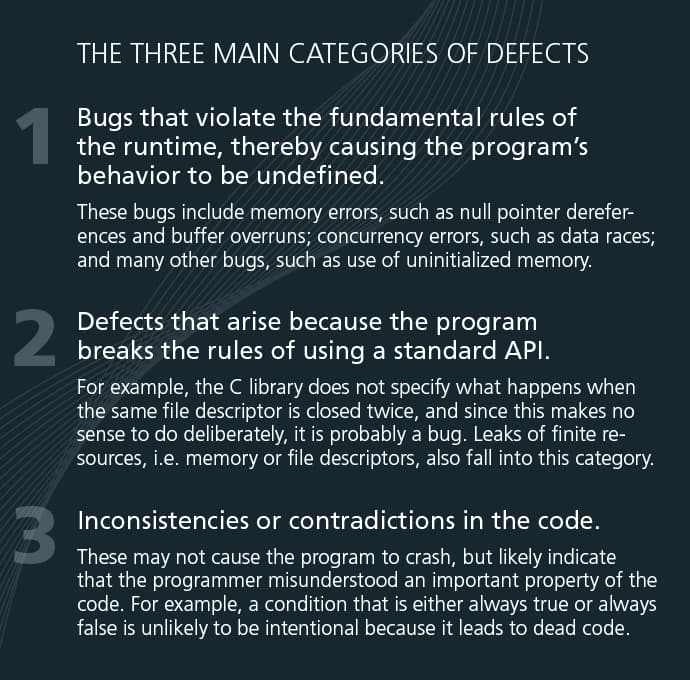

セキュリティ対応は、開発チームに追加の負担をもたらします。しばしば専門外の領域となるセキュリティ対応ですが、例えばソースコードを静的解析することで、従来の手動や一部の自動化手法では見逃される欠陥や脆弱性を発見できます。全開発工程でのツール活用は、スケジュールや予算の制約内で必要な生産性を達成するための鍵となります。

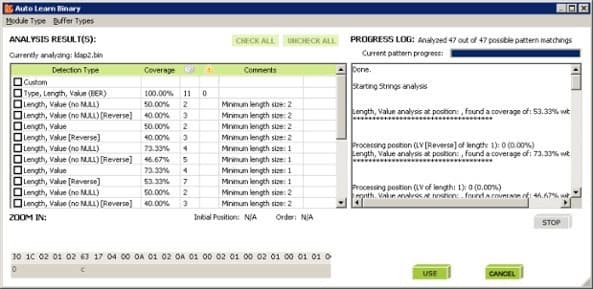

4. サードパーティコードの品質とセキュリティをバイナリ解析で確保する

組込み開発におけるサードパーティソフトウェアの利用が増加していますが、品質やセキュリティが不明なソフトウェアを使うことはリスクを伴います。バイナリ静的解析(およびソース解析とバイナリ解析の複合)は、サードパーティ製ソフトウェアを自動的に分析し、システムの品質・セキュリティ基準を満たしているかを確認するための有効な手段です。

図2: IoTデバイス向け セキュリティおよび品質保証の4ステップ

この連載の記事一覧

連載|4ステップで実現するIoTデバイスセキュリティ

IoTの普及に伴い、セキュリティはもはや後付けではなく、開発の初期段階から組み込むべき必須要件となっています。

第2回は、この「セキュリティ・ファースト」設計思想をソフトウェア開発ライフサイクルにどのように適用するか、具体的な方法とポイントを詳しく解説します。

より詳しく技術や関連製品について知りたい方へ

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

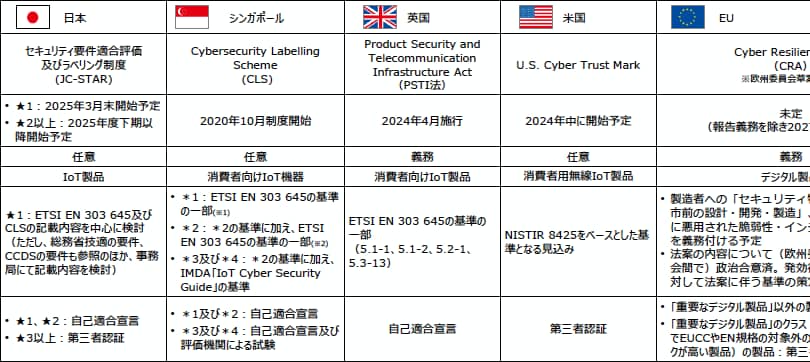

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

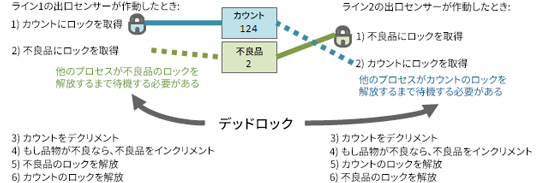

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

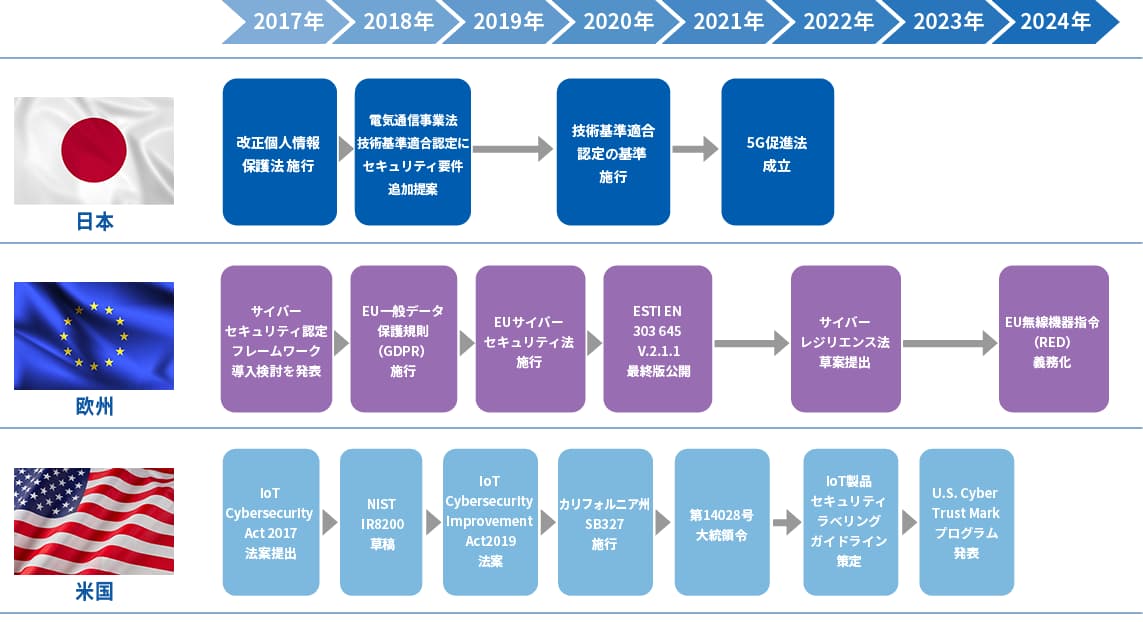

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

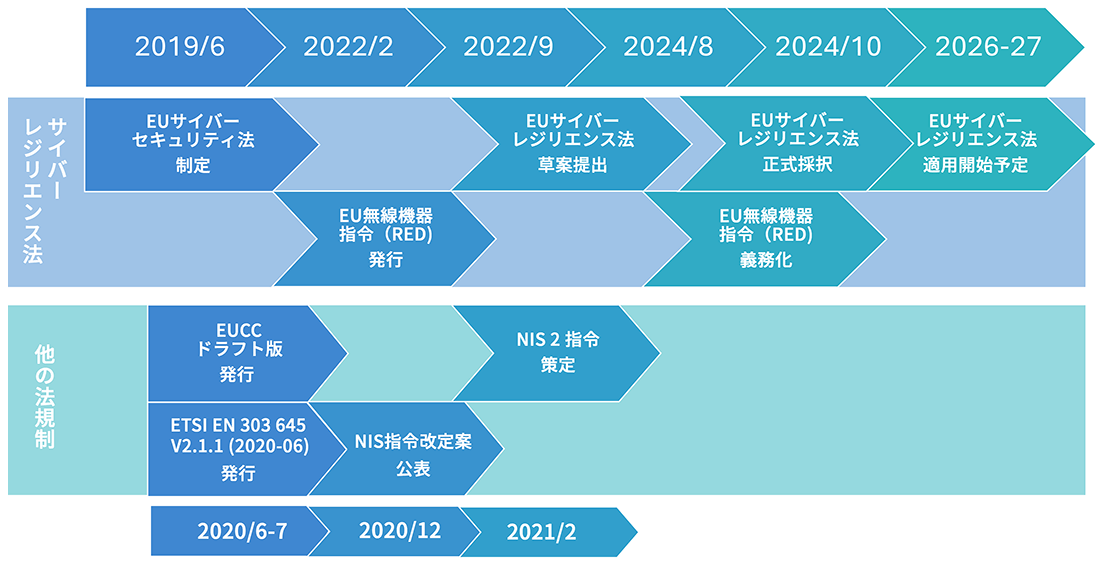

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

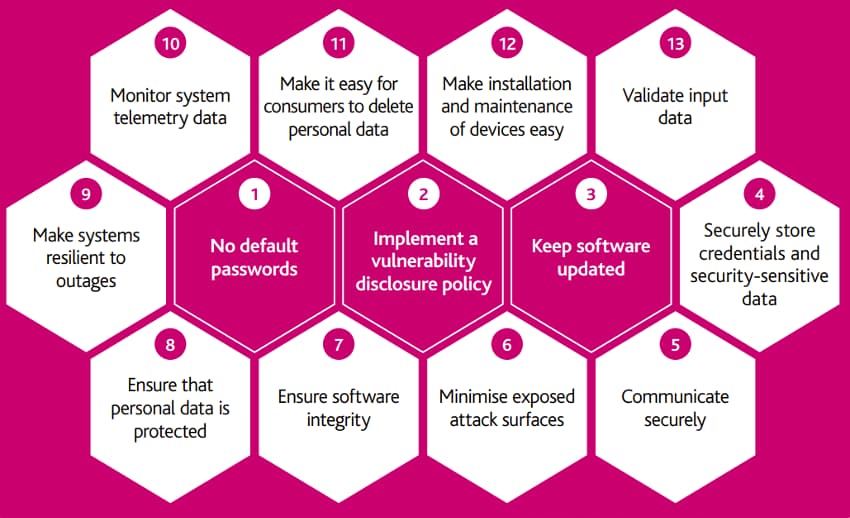

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

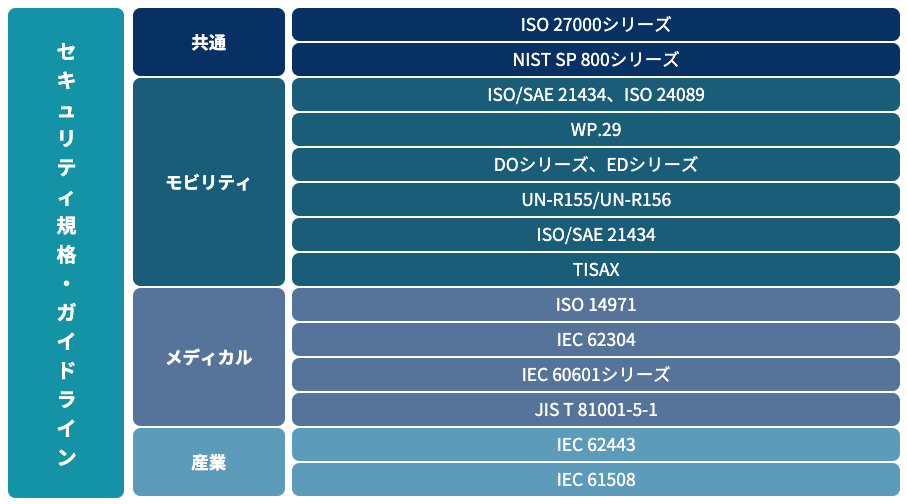

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14