連載|4ステップで実現するIoTデバイスセキュリティ第3回 脅威分析とアセスメント

IoTデバイスは複雑な接続環境に置かれ、攻撃対象となる領域も広がっています。セキュリティ・ファースト設計を実現するためには、脅威分析とアセスメントを通じて潜在的なリスクを把握し、優先順位を付けることが不可欠です。今回は、その具体的な手法と評価基準を紹介します。

この連載の記事一覧

連載|4ステップで実現するIoTデバイスセキュリティ

1. はじめに

セキュリティ・ファースト設計アプローチにおいて、エンドツーエンドの脅威分析とアセスメントは不可欠な要素です。米国国家安全保障局(NSA)は、産業用制御システムのセキュリティを評価・改善するためのフレームワーク(*5)を公開しており、これはIoTを含むあらゆる組込みデバイス市場に適用可能です。

組込みデバイス、より大規模なIoTインフラの一部を構成していることが多く、システム全体の観点で潜在的なセキュリティ課題を把握することが極めて重要です。

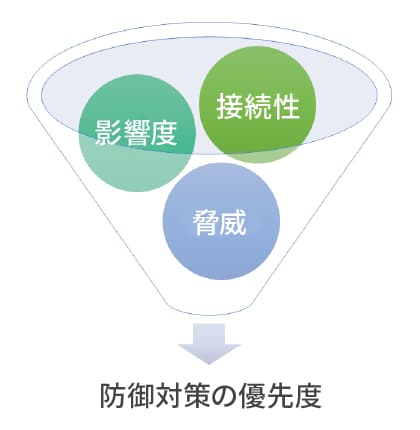

脅威アセスメントには、以下を含む総合的な評価が求められます。

- 各種物理的な接続経路

- 発生しうる損失や影響

- 想定される脅威

- 攻撃実行の難易度

重要なのは、これらの脅威に対する対策を「発生可能性」と「潜在的影響度」に基づいて優先順位付けすることです。

参考文献

*5. A Framework for Assessing and Improving the Security Posture of Industrial Control Systems (ICS).

2. 接続性アセスメント

サイバー攻撃は、デバイスが外部と持つさまざまな接続経路を通じて行われます。ネットワーク接続は代表的で注目度の高いインターフェースですが、設計者はそれ以外のあらゆる接続可能性を無視してはなりません。

例えば、ユーザーインターフェース、USB やその他の I/O ポート、シリアル/パラレルコネクタなども攻撃のベクトルになり得ます。セキュリティインシデントは内部・外部の両方から発生するため、デバイスの物理的な接続についても考慮が必要です。

また、デバイスの接続環境 も重要です。

- 人が物理的にアクセス可能な場所に設置されているか?

- ネットワークに接続されている場合、ファイアウォールやゲートウェイは設置されているか?

- いくつのIPアドレス、ポート、プロトコルを使用する予定か?

これらの観点から総合的に接続性を評価することが、脅威分析やリスク低減に直結します。

3. 損失アセスメント

攻撃者がデバイスに不正アクセスした場合、その影響はどのようなものが想定されるでしょうか。

それが産業用制御システムであれば、不正アクセスによってシステムに物理的損傷を与えたり、意図しない挙動を引き起こしたりする可能性があります。さらに、重要データの漏洩、デバイスの停止、信頼性の低下といった事態も考えられます。場合によっては、外部接続からの誤った入力だけでもシステムがクラッシュし、停止や損害を招くことがあります。

そのため、あらゆる可能性と、それによる不正アクセスの影響を網羅的に検討することが重要です。

4. 損失メトリクス

多くの産業用制御システムを例にとると、機密データの損失(Confidentiality) は、完全性の損失(Integrity)(デバイスの重大な誤動作を含む可能性がある)ほど深刻ではありません。

NIST (*6)は、3つの損失メトリクスを次のように定義しています。

- 機密性(Confidentiality) ― 機密情報の不正取得

- 完全性(Integrity)― データの不正改ざんや操作。現実世界のシステムを制御する組込みデバイスでは、コマンドや制御の不正操作を含む場合があります。

- 可用性(Availability)― デバイスへのアクセス喪失や利用不能状態

これらの損失メトリクスを踏まえ、デバイスの種類、その利用環境、運用形態に応じて、適切な影響度を割り当てます。例えば、物理システムを制御する産業用制御システムでは、ロボットのように人に危害を与える可能性がある場合や、エネルギー網、原子力発電所、水処理施設など、人や財産に影響を与える可能性のある場合には、完全性(Integrity) と 可用性(Availability) の損失に高い影響度を割り当てます。

参考文献

*6. NIST Guide to Industrial Control Systems (ICS) Security.

5. 脅威アセスメント

デバイスに対するサイバー攻撃の影響は、その潜在的影響(上記の損失メトリクス)と、攻撃が実行可能である可能性(発生確率)の両方に依存します。この発生確率は、攻撃者の動機や意図に左右されます。Stuxnetの場合、この攻撃は高度で比較的困難なものでしたが、攻撃者の強い動機と意図が伴っていました。

脅威アセスメントは、潜在的攻撃者の動機と意図、システムへの攻撃経路、そしてその攻撃が成功する確率を評価することで実施されます。

攻撃の発生源と動機

脅威は、内部関係者、活動家、テロリスト、犯罪者、 国家の支援を受けた攻撃者、競合他社などから生じる可能性があります。攻撃の発生源や動機を理解することで、攻撃の目的やその攻撃が実行可能かどうかを把握できます。例えば、産業用制御システムを攻撃しても直接的な金銭的利益が得られないとなれば、犯罪者は興味を示さないかもしれません。

許可されたユーザー の役割と権限

ユーザーとそのアクセス権の特定は、最小権限の原則を適用するために不可欠です。運用ユーザーのアクセスを制限することで、危険な操作や重要データの漏洩を防ぎ、内部関係者や攻撃者が権限以上の操作を行えないようにします。適切に設計されたシステムでは、ユーザーレベルのアカウントへのアクセスは必ずしも危険ではありません。

潜在的な電子的攻撃経路の特定

通常、ネットワーク接続やその他の周辺I/Oが攻撃者の侵入経路となります。場合によっては、ユーザーインターフェースやローカルエリアネットワークからの内部攻撃もあり得ます。また、広域ネットワークやインターネット経由でのアクセスも可能です。デバイスの接続範囲を理解することは、潜在的攻撃経路を把握する上で重要です。

攻撃難易度の評価

損失アセスメントにより、攻撃された際に最も影響が大きいサービスや機能が明らかになります。その上で、攻撃者や侵入経路に基づき、攻撃の相対的な難易度を評価する必要があります。

脅威メトリクスの割り当て

すべての攻撃を予測することは不可能であり、すべての可能な攻撃に対して防御することも効率的ではありません。例えば、防御可能なネットワークセグメント外からの攻撃で、影響度(損失メトリクス)が大きく、攻撃難易度が低い場合には、脅威メトリクスは高くなります。攻撃の発生源と動機、攻撃経路、攻撃難易度の組み合わせごとにスコアリングを行うことが必要です。

6. 防御の優先順位付け

セキュリティ防御の相対的な優先順位は、損失アセスメントと脅威アセスメントに基づいて導出されます。損失が大きく、脅威が高い場合には最も高い優先度となります。一見すると当然のことのようですが、損失や脅威を詳細に分析しなければ、開発チームは各防御の優先順位を客観的に評価できません。

この優先順位計算の結果は、システムに必要な具体的なセキュリティ要件や、前述のテストおよび「悪用ケース」 の設計に反映されます。

重要なのは、このプロセスは反復的(イテレーティブ)であるという点です。設計時点ですべての脅威が明らかになるわけではなく、攻撃者や攻撃経路も時間とともに変化します。デバイスのソフトウェアライフサイクルに脅威アセスメントを組み込むことが、製品寿命全体にわたる継続的なセキュリティ保証の鍵となります。

この連載の記事一覧

連載|4ステップで実現するIoTデバイスセキュリティ

脅威分析は、セキュリティ要件の定義や防御策の優先順位付けに直結します。

第4回は、こうした分析結果を活用し、開発プロセスを効率化する自動化ツールの役割について解説します。

より詳しく技術や関連製品について知りたい方へ

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

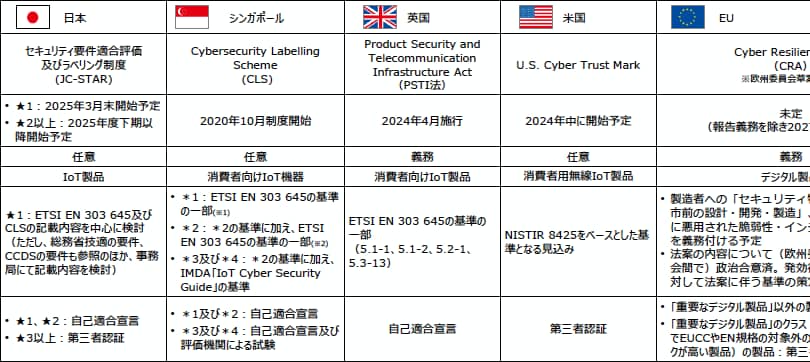

日本の製造業者に求められるグローバル対応 ―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

2025.11.28

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

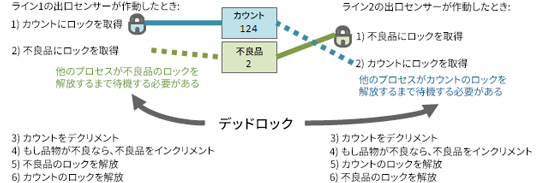

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

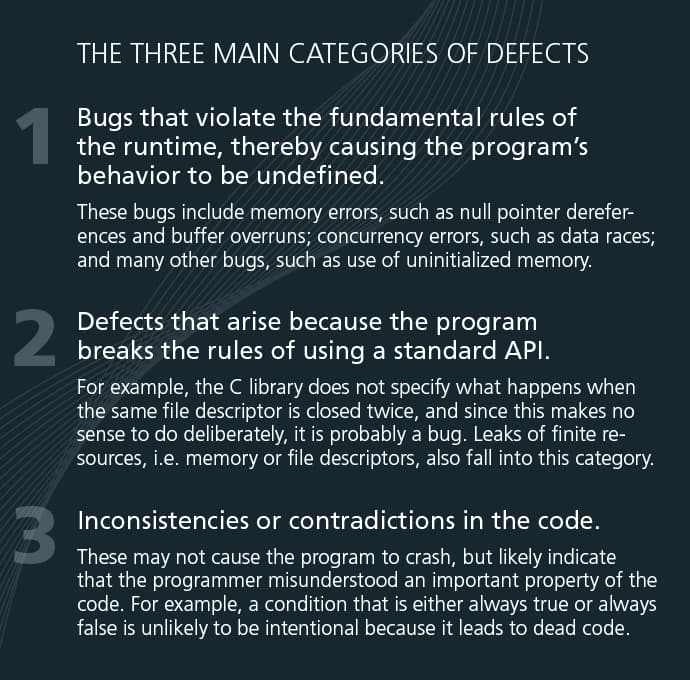

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

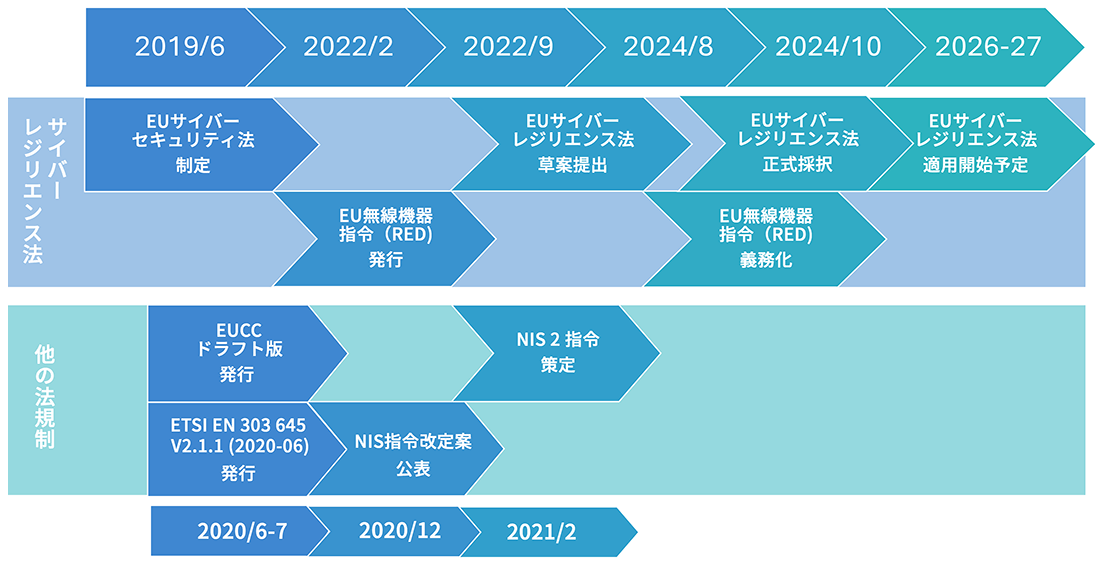

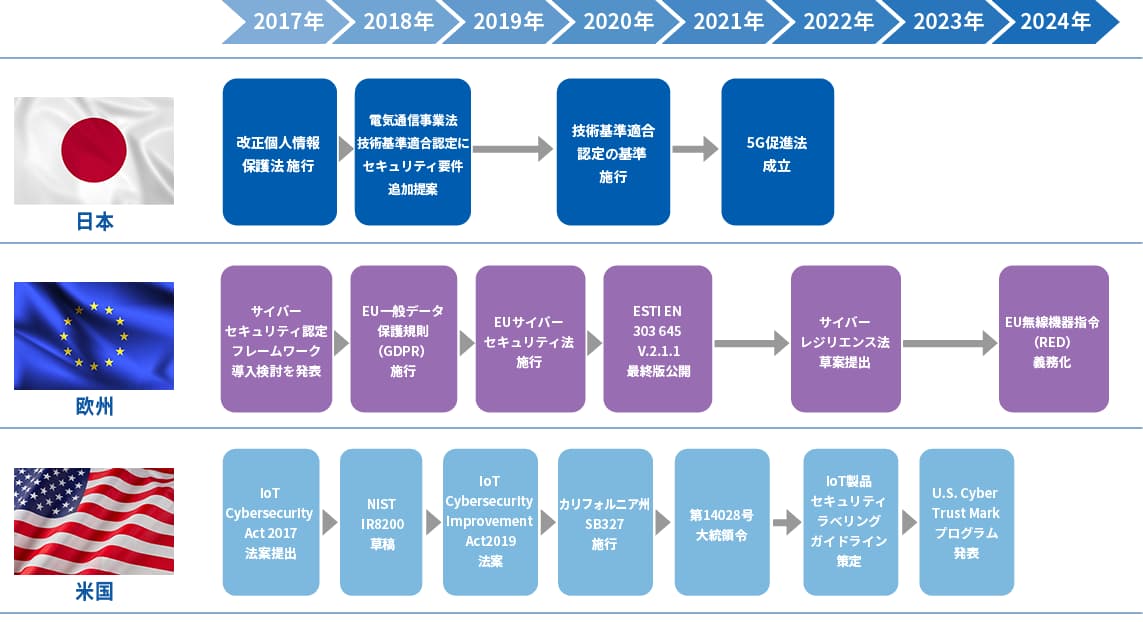

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

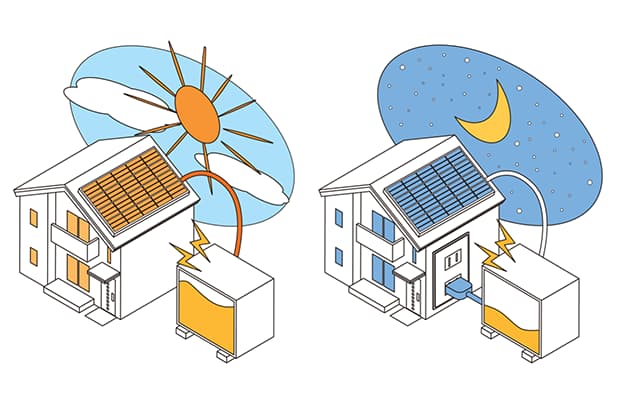

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

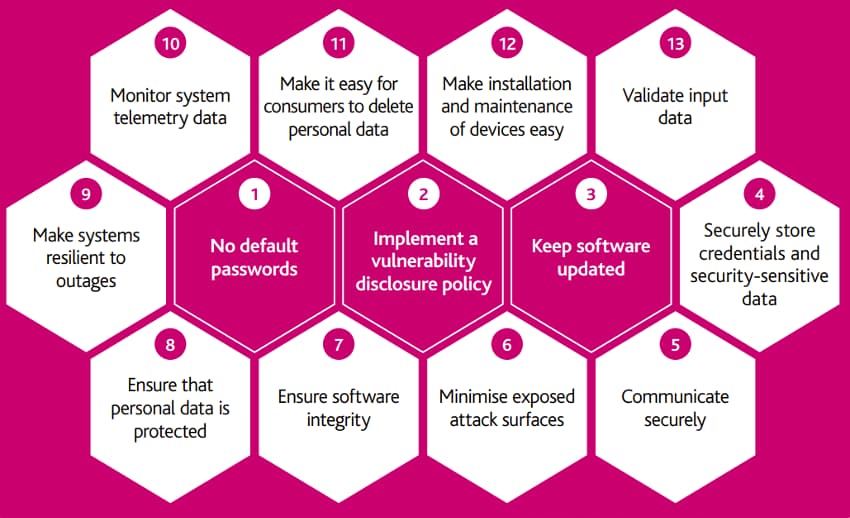

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

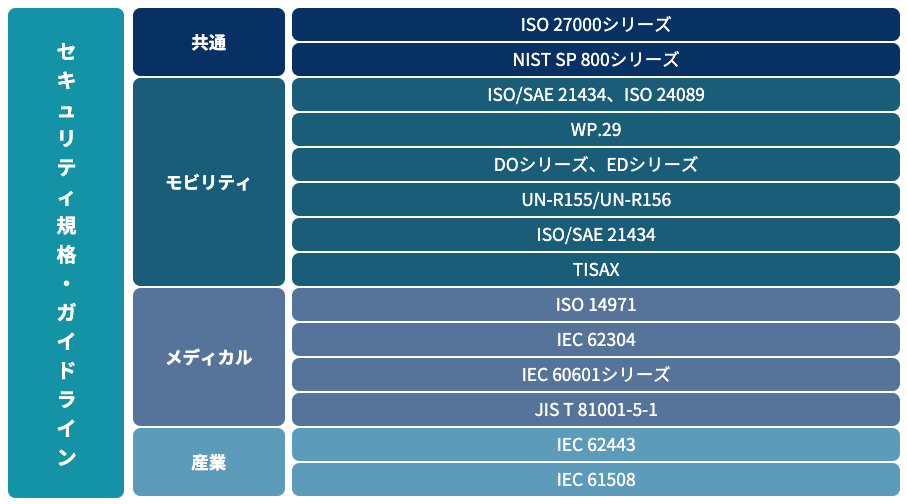

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14