日本の製造業者に求められるグローバル対応―JC-STARと英国PSTI法の相互承認がもたらすセキュリティ強化のチャンス

このコラムを読んでわかること

- 日本のJC-STAR制度と英国PSTI法の相互承認

- JC-STARと各国との国際連携

- 組込みソフトウェア開発でおさえるべきポイント

- 製造業者が取り組むべき具体的なステップ

目次

1. はじめに

2. JC-STARから始まる国際連携

3. 組込みソフトウェア開発でおさえるべきポイント

3-1. セキュリティ対策の具体的ポイント

3-2. 製造業者が取り組むべき具体的なステップ

4. まとめ

1. はじめに

IoT製品のセキュリティ対策は、国内市場向けはもちろんのこと、グローバル市場で競争力のある製品を展開するうえで不可欠な要素となっています。

2025年11月、日本のJC-STAR制度と英国のPSTI法が技術要件の同等性を認め、JC-STARとPSTIの相互承認に合意しました。この制度連携により、JC-STARラベルを取得すれば英国市場でもセキュリティ基準を満たしていると認められるようになります。これは、日本の製造業者にとって大きな後押しとなりますが、この転機を生かして製品の信頼性とブランド価値を守るためには、製品の設計段階から「セキュリティ」組み込むことことが鍵となります。

覚書署名に関する経済産業省のニュース:JC-STARと英国PSTI法の相互承認に関する覚書に署名しました (METI/経済産業省)

2. JC-STARから始まる国際連携

「英国PSTI合意」は、国際的なIoTセキュリティ基準整合の第一歩に過ぎません。グローバル・サイバーセキュリティ・ラベリング・イニシアティブ(GCLI)を軸とした日米・EU・ASEAN諸国との多国間連携により、各国の制度が相互承認を進めることで、製造業者は一度の設計で複数市場に対応できる時代が到来します。

しかし、その恩恵を最大化するためには、待ちの姿勢ではなく、積極的な準備が不可欠です。特に、JC-STAR★2や★3といった高度なセキュリティ基準、さらにEUのCRA法や米国のCyber Trust Markなど、国際的な要件を見据えた設計整合を早期に着手することが重要です。これにより、製品のライフサイクル全体でセキュリティを担保し、OTAアップデートや脆弱性対応を標準化することで、コスト削減と市場信頼の両立が可能になります。

グローバル市場で競争力を維持するためには、セキュリティを「義務」ではなく「戦略的投資」と捉え、設計段階から国際基準を組み込む体制を構築することが求められます。

3. 組込みソフトウェア開発でおさえるべきポイント

3-1. セキュリティ対策の具体的ポイント

| ポイント | 内容 |

|---|---|

| セキュリティを「後付け」しない | 多くの製品で、セキュリティは後付けされがちである。しかし、JC-STARやPSTI法の要件(初期パスワード管理、脆弱性報告、更新期間の明示)は、設計段階で組み込むことでコストを最小化し、品質を最大化できる。 |

| ステップ | 内容 |

|---|---|

| 責任部署の明確化 | セキュリティ担当を担う部門(品質保証部、技術部、製品安全部など)を明確化し、申請業務を主導 |

| 社内教育の実施 | JC-STAR技術要件(パスワード管理、脆弱性報告、更新期間)について開発・品質・営業部門向け研修 |

| 申請プロセスの標準化 | 必要ドキュメント(設計書、運用マニュアル、更新ポリシー)をテンプレート化し、申請フロー構築 |

| 外部連携の検討 | 認証支援機関との連携で申請効率化 |

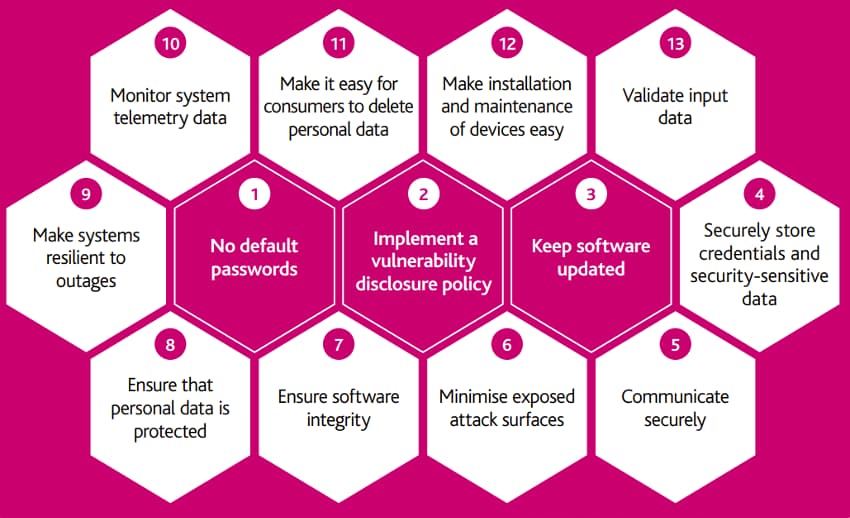

JC-STARの★1ラベル取得には、以下のような基本的なセキュリティ要件が求められます。

- 初期パスワードの管理(ユニーク化または変更要求)

- 脆弱性報告の手段の明示

- セキュリティ更新期間の明示

これらは、英国PSTI法でも同様に求められており、国際的に通用する最低限のセキュリティ基準といえます。

3-2. 製造業者が取り組むべき具体的なステップ

1. JC-STARラベル取得のための社内体制整備

| ステップ | 内容 |

|---|---|

| GCLI参加国制度調査 | JC-STARと相互承認可能性のある国(シンガポール、米国、韓国など)の制度を継続調査 |

| 制度対応マップ作成 | 各国のセキュリティ要件を一覧化し、自社製品の適合状況を可視化 |

| 英語版ドキュメント整備 | JC-STAR申請資料やセキュリティ設計書の英語版を整備し、海外展開対応を迅速化 |

2. セキュリティ設計の標準化とドキュメント化

3. 英国以外の市場への展開を見据えたGCLI動向の把握

4. まとめ

日本の製造業者が今後もグローバル市場で競争力を維持するためには、セキュリティ対策を製品設計の初期段階から組み込むことが不可欠です。

JC-STAR制度は、単なるラベルではなく、製品の信頼性とブランド価値を高めるツールです。今こそ、セキュリティを「守り」ではなく「攻め」の視点で捉え、国際基準に準拠した製品開発を推進するチャンスです。

| ステップ | 内容 |

|---|---|

| セキュリティ設計ガイドライン策定 | JC-STAR・PSTI法準拠の設計標準を作成(初期パスワード仕様、アップデート方式、脆弱性報告窓口) |

| 共通モジュールの開発 | パスワード管理、アップデート通知、脆弱性報告機能をライブラリ化し複数製品で共通利用 |

| 設計レビュー体制強化 | セキュリティ観点でのレビューを開発プロセスに組み込み、第三者レビューも活用 |

| ドキュメント管理整備 | 設計書・運用手順書・更新ポリシーを整理し、社内ポータルで一元管理 |

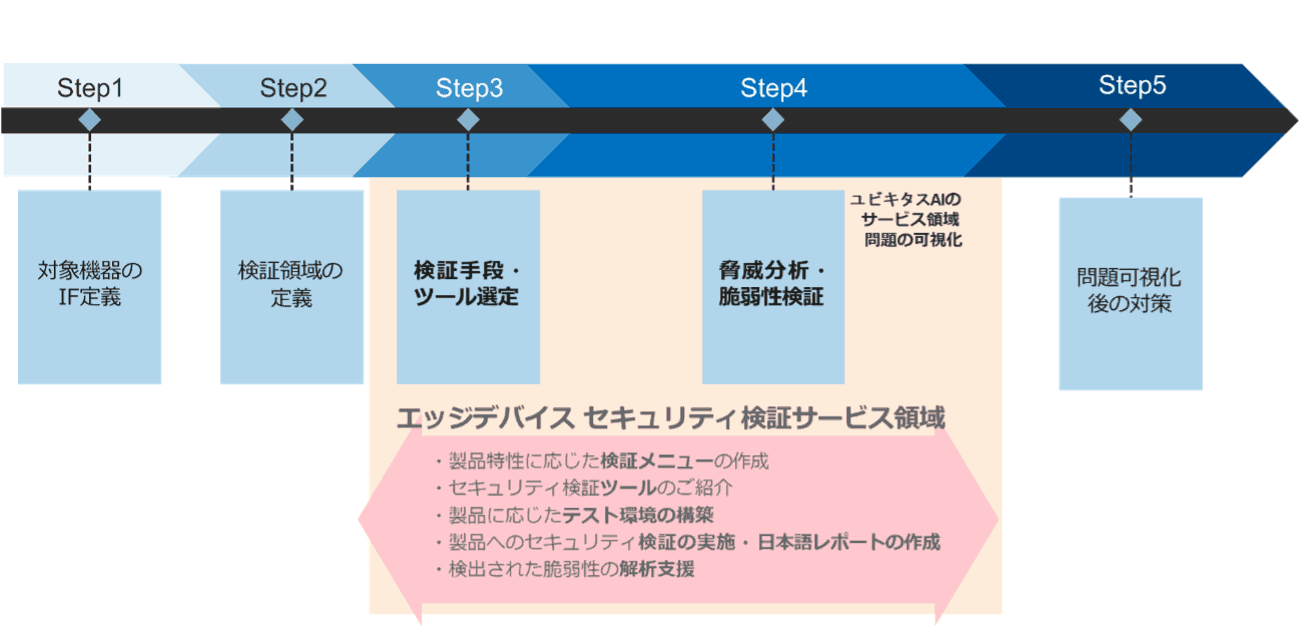

当社では、必要なセキュリティ要件を製品企画や設計の初期段階から考慮した最適なソリューションをご提案しています。コンサルティングから実装支援、セキュリティ検証まで、一貫した対応が可能です。お気軽にご相談ください。

より詳しく技術や関連製品について知りたい方へ

「機械指令➡機械規則」時代の製造業が直面する変化と対応ポイント

2026.03.03

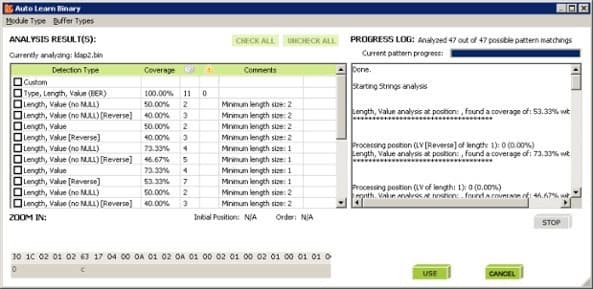

連載|4ステップで実現するIoTデバイスセキュリティ 第5回 サードパーティコードの評価

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第4回 セキュリティ向上のための自動化ソフトウェア開発ツール

2025.12.04

連載|4ステップで実現するIoTデバイスセキュリティ 第3回 脅威分析とアセスメント

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第2回 セキュリティ・ファースト設計

2025.11.26

連載|4ステップで実現するIoTデバイスセキュリティ 第1回 IoTデバイスのセキュリティを向上させる4ステップとは

2025.11.19

物流と産業の安全性を守る:ファジングという選択肢

2025.08.05

静的解析による並行性エラーの検出

2025.08.01

産業用ロボット安全規格の進化とセキュリティ:ISO 10218シリーズ改訂の本質を読み解く

2025.06.18

静的解析の活用で汚染データから組込みアプリケーションを保護

2025.05.28

RED-DAとは?2025年8月に何が義務化される?

2025.04.16

印刷環境のセキュリティ強化:複合機(MFP)の脆弱性とその対策

2025.02.03

各国のIoT製品セキュリティ確保のための取り組み:米国 ―U.S. Cyber Trust Mark―

2025.01.27

各国のIoT製品セキュリティ確保のための取り組み:シンガポール ―サイバーセキュリティラベリングスキーム(CLS)

2024.11.11

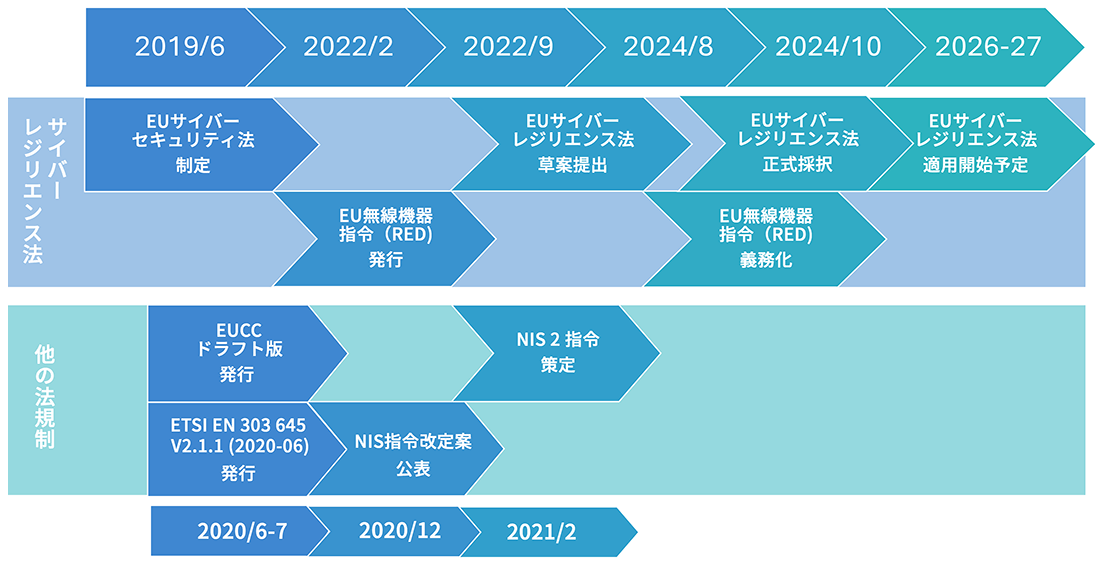

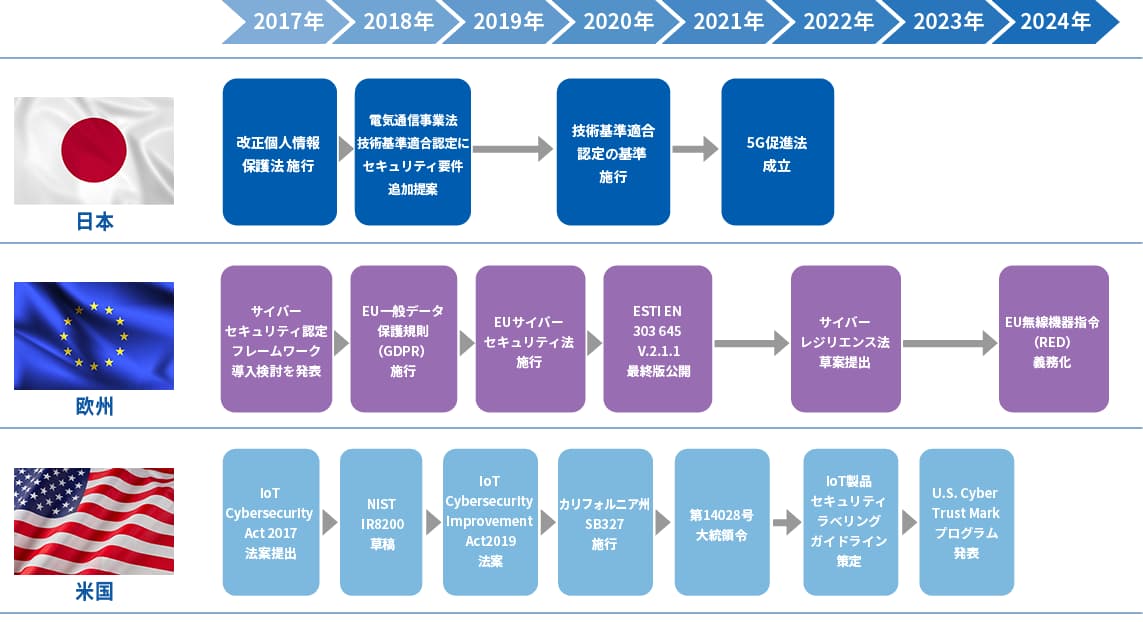

各国のIoT製品セキュリティ確保のための取り組み:欧州

2024.10.23

太陽光発電と蓄電池システムの脆弱性:安全なエネルギーのためのセキュリティ対策

2024.10.08

各国のIoT製品セキュリティ確保のための取り組み:日本

2024.10.03

もう待てない、サイバーレジリエンス法対策

2024.09.17

各国のIoT製品セキュリティ確保のための取り組み: 英国

2024.04.18

ソフトウェアテストの新常識:ファジング入門

2024.04.17

JIS T 81001-5-1に準拠した医療機器のセキュリティ対策

2023.12.19

サプライチェーン攻撃と脆弱性テスト

2023.12.14

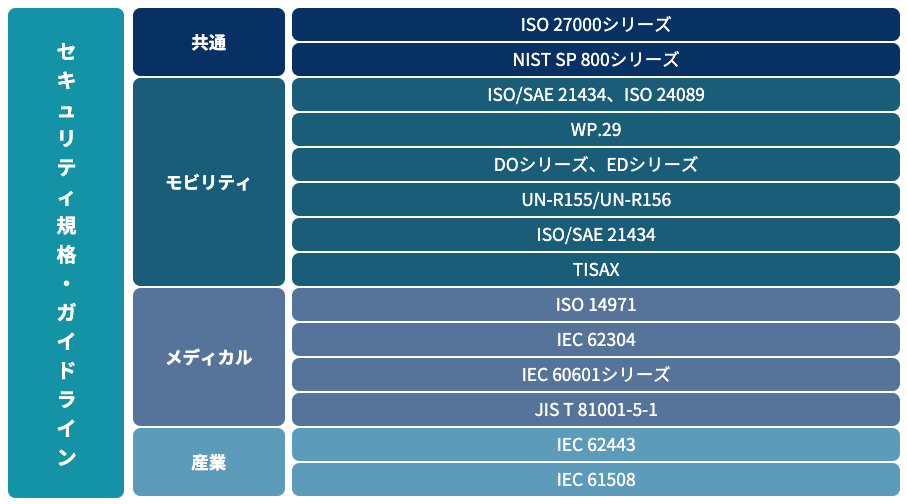

セキュリティ規格について

2023.09.01

ファジングとは?

2023.09.01

脆弱性検証―何をどこまで実施すれば良い?

2023.09.01

HEMS機器の脆弱性検証

2023.07.14

ファジングの限界

2023.07.14